adb 命令简介

ADB即 Android debug bridge。是Android下面一个通用的调试工具。

熟练使用adb命令会大大增加开发效率,作为测试人员,熟练掌握adb,我们可以管理设备或手机模拟器的状态。还可以进行很多手机操作,如安装软件,卸载软件,系统升级,运行shell命令等。

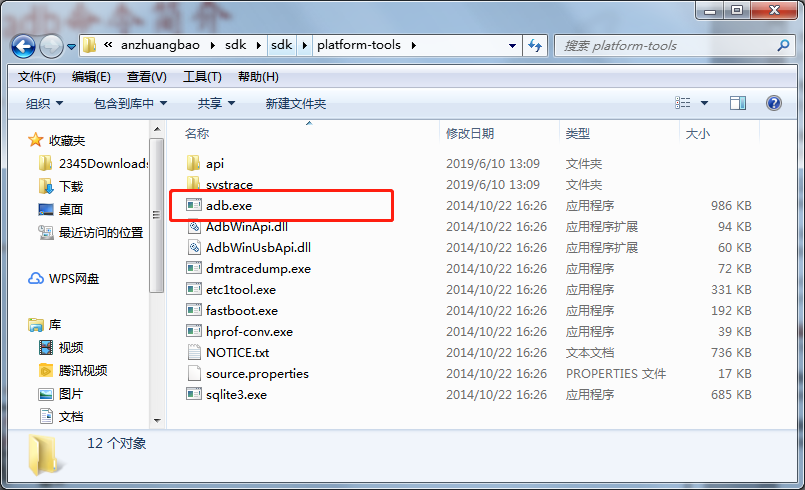

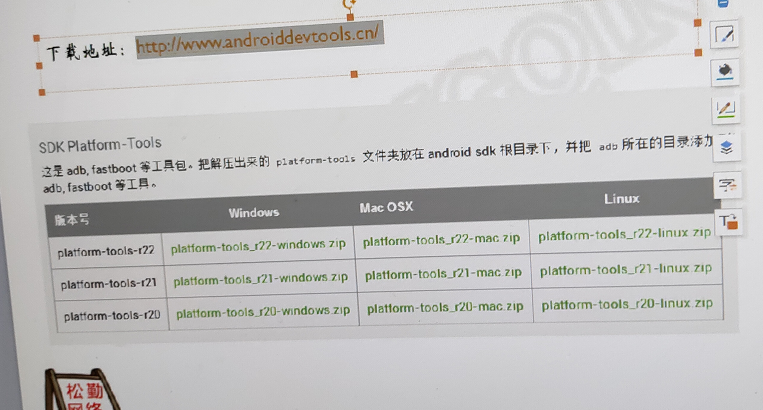

adb.exe在安装的Android的SDK开发包platform-tools目录下:

adb原理

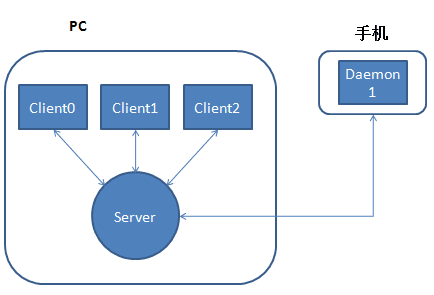

ADB client:Client本质上就是Shell,用来发送命令给Server。发送命令时,首先检测PC上有没有启动Server,如果没有Server,则自动启动一个Server,然后将命令发送到Server,并不关心命令发送过去以后会怎样。

ADB server:运行在PC上的后台程序,目的是检测USB接口何时连接或者移除设备。

ADB Server维护着一个“已连接的设备的链表”,并且为每一个设备标记了一个状态:offline,bootloader,recovery或者online。

Server一直在做一些循环和等待,以协调client和Server还有daemon之间的通信。offline说明Server发现了一个设备,但是不能成功连接到Daemon。

ADB Daemon:运行在Android 设备上的一个进程,作用是连接到adb server(通过usb或tcp-ip)。并且为client提供一些服务。

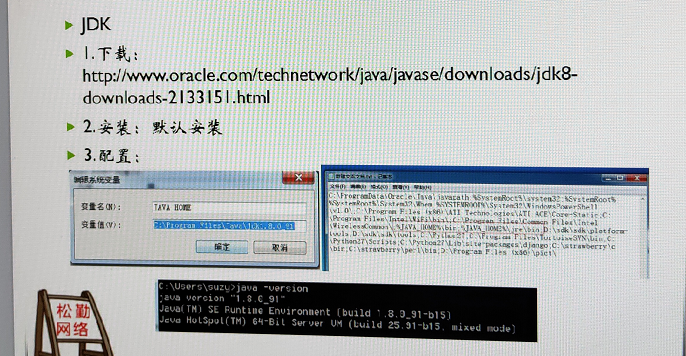

JDK配置

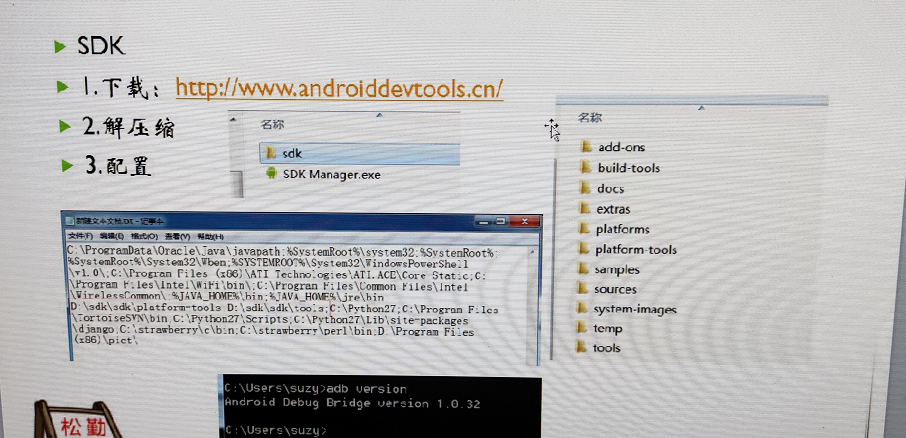

SDK配置

配置环境:SDK JDK

验证配置成功:命令行输入adb

手机的设置->设置->调出开发者模式->启用USB调试模式

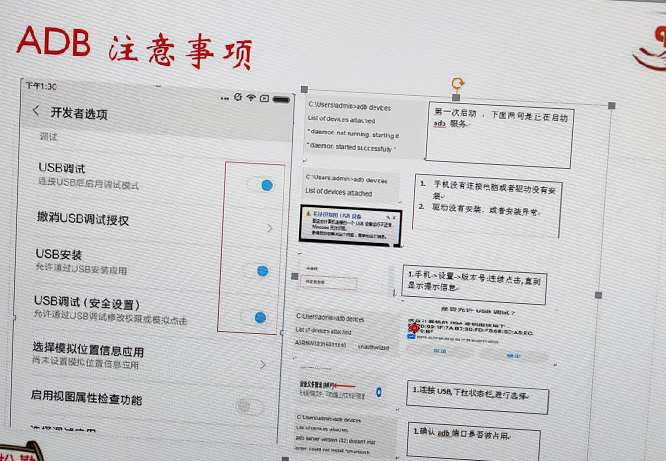

adb注意事项

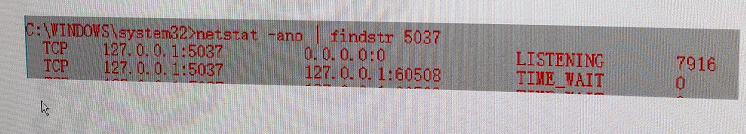

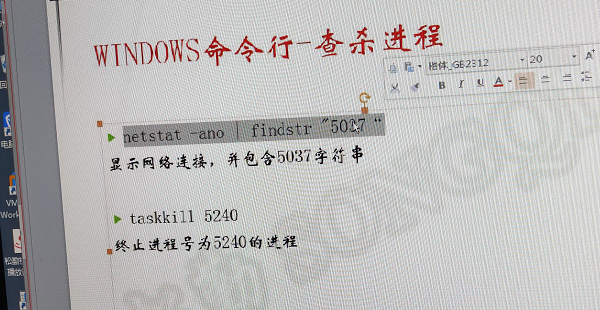

adb端口

client和server之间还是要通过TCP/IP通信的,server侦听本机的5037端口,client与server之间的通信通过这和端口。

server监听5037端口,没有client链接时,server一直等待。

Windows连接手机

打开USB调试模式

用USB连接到电脑

Windows平台下运行adb

第一种方法:

找到下载好的SDK路径,通过Windows命令进入该目录。

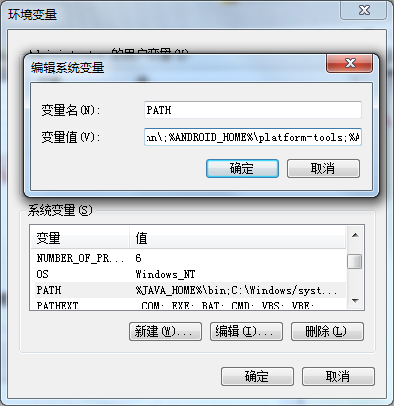

第二种方法:

在我的电脑-属性-高级系统设置-环境变量-系统变量-path中增加platform-tools路径。

Windows命令行-常用命令

explorer 打开资源管理器

calc 启动计算器

rcgcdit.cxc 注册表

write 写字板

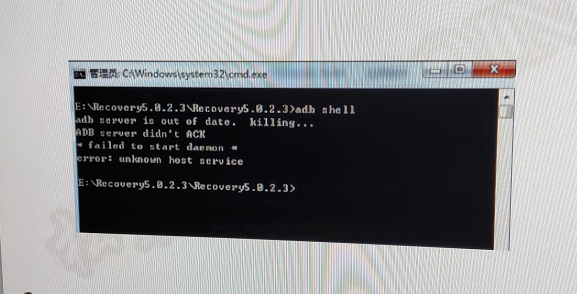

adb后台进程问题

查杀进程

adb命令

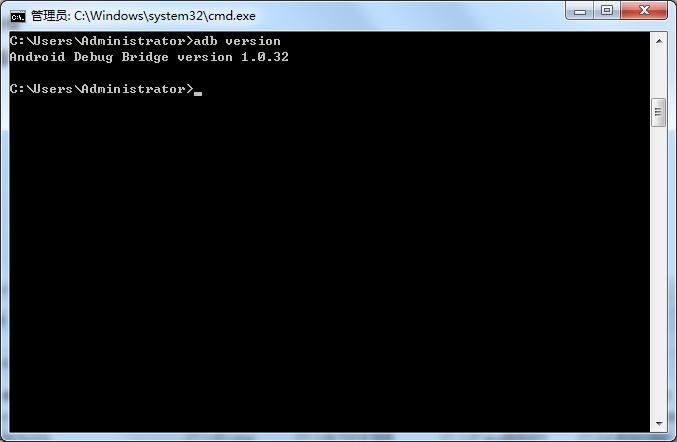

查看版本:adb version

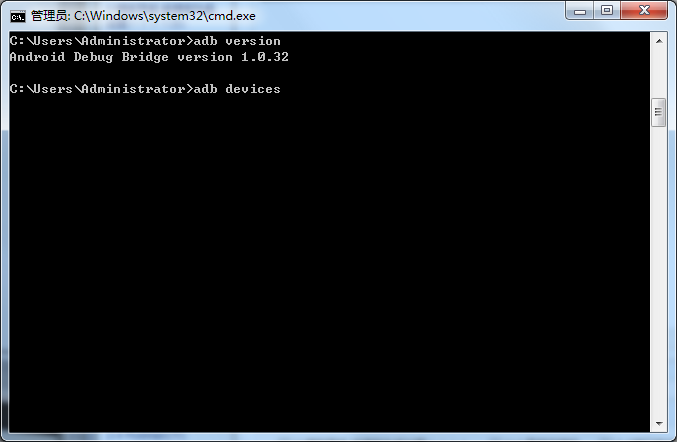

查看已连接的设备与模拟器:adb devices

Devices四种状态:

1.device状态

2.offline状态

3.no device状态

4.Unauthorized状态(未经授权)

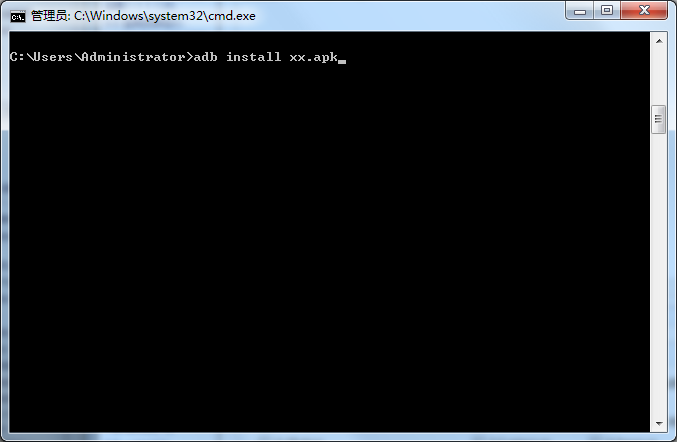

安装apk: adb install xx.apk

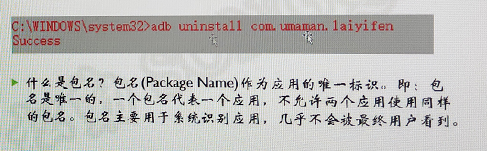

卸载apk:adb uninstall 包名

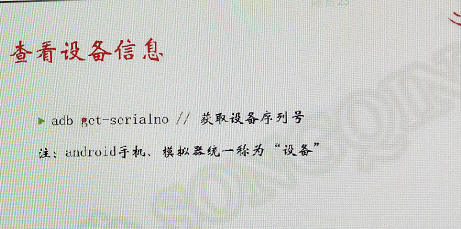

查看设备信息

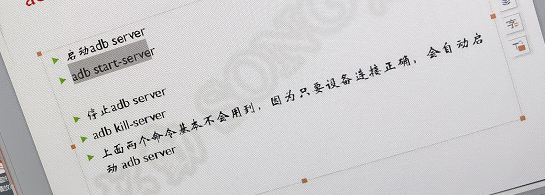

启动adb服务:

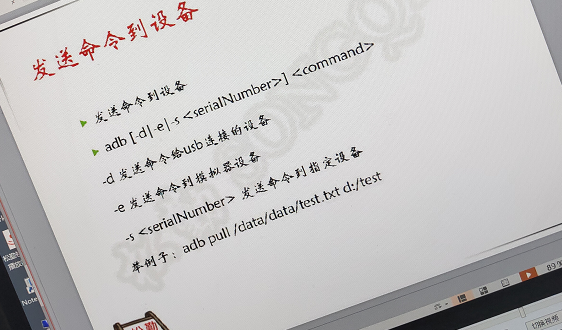

发送命令到设备:

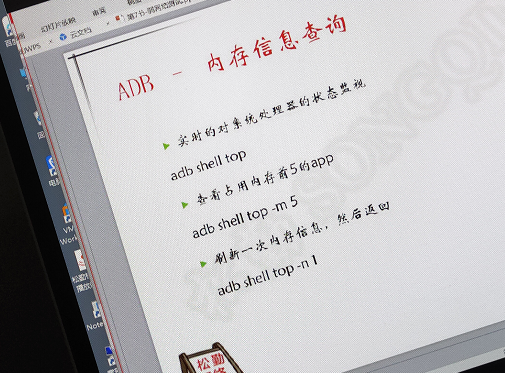

内存信息查询:

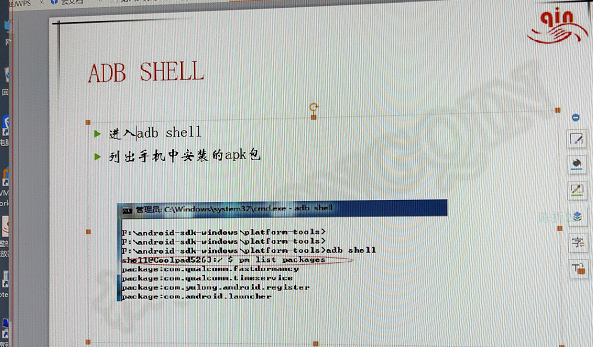

进入adb shell

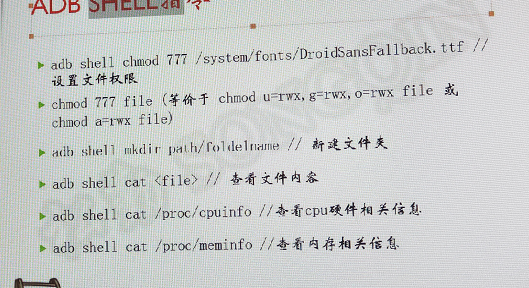

adb shell命令

列出手机里面的包:

adb shell

pm list package

常用的adb命令

adb版本:adb version

连接的机器:abd devices

进入手里面:adb shell

pm list packages -3

安装apk的包:adb install xxx.apk

卸载apk包:adb uninstall

adb环境:命令操作手机

adb shell :环境 命令进入手机内容获取。

adb pull 拉进来

adb push 送回去

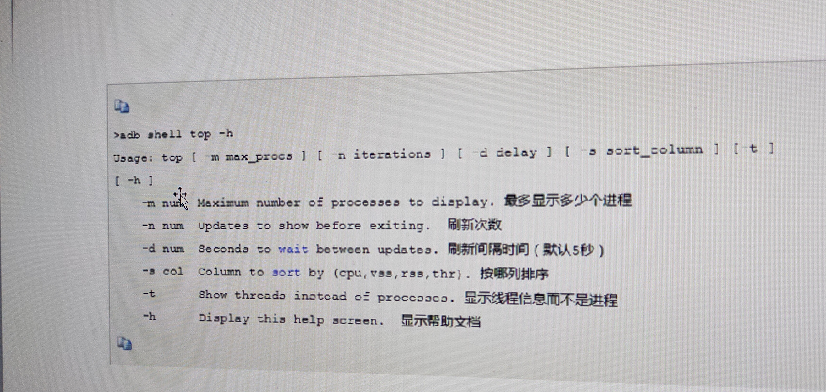

help 参数

adb shell

#:root,权限比较大 可以查看手机底层的一些信息

$:未root

退出命令:ctrl+c exit

adb get-serialno

adb 环境 命令操作手机

adb shell 环境 命令进入手机内容获取资源

adb start-server

adb kill-server

adb命令实现手机和PC文件互传

adb命令链接模拟器

逍遥/夜神

1) 要打开开发者模式,USB调试

2) 用adb connect IP:端口(IP是模拟器设置->网络->IP地址)

3模拟器端口号:逍遥:21503