easy_RSA

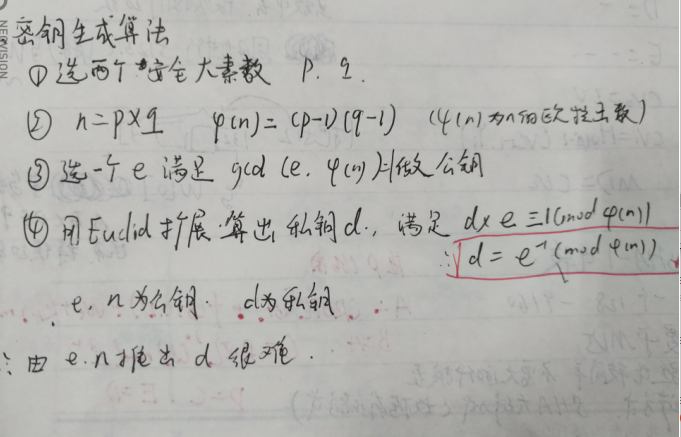

首先如果你没有密码学基础是得去恶补一下的

然后步骤是先算出欧拉函数

之后提交注意是cyberpeace{********}这样的 ,博主以为是flag{}耽误了很长时间 明明没算错呀 hhhh

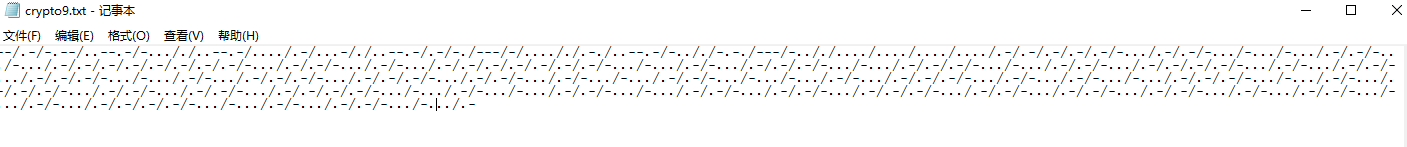

不仅仅是Morse

一看首先肯定要用morse解码

解密morse密码工具https://tool.lu/morse/

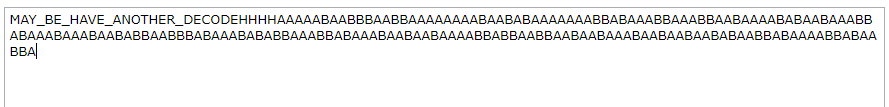

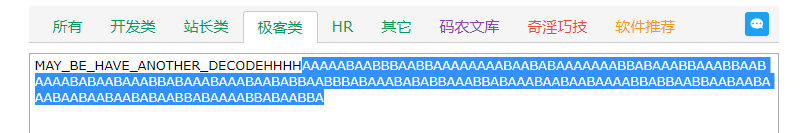

你看提示maybe have 什么什么什么

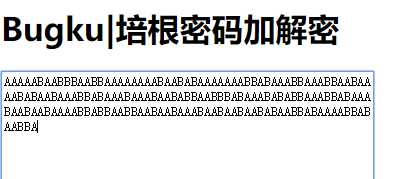

就知道还要再解码 再看后面的很像培根密码

解密培根密码工具https://tool.bugku.com/peigen/

老规矩按照cyberpeace{}就行

但是 总显示提交错误 我看了官方的题解 也是这个答案 然后就这题就放着了,知识点掌握就好

混合编码

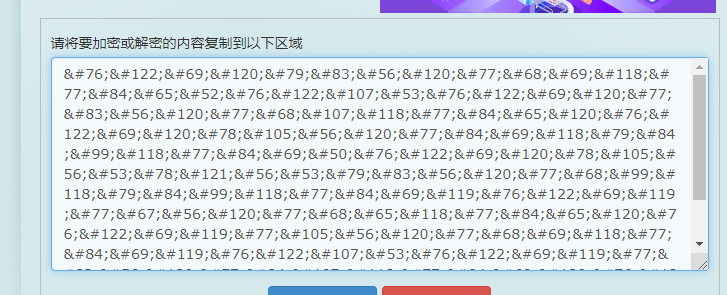

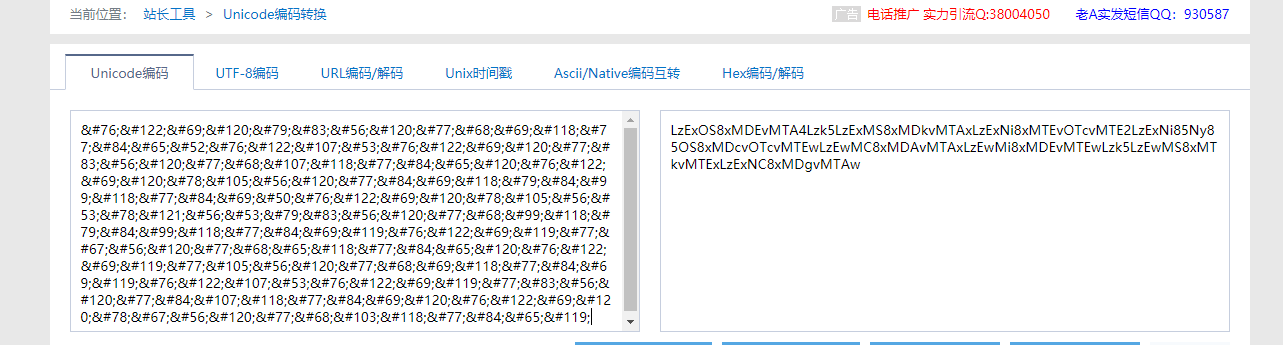

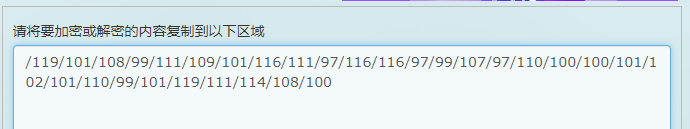

打开附件base64解码

再用unicode

发现还是base64 再解密

这就是ascii码转化一下就是答案

这题就搞定了

Normal_RSA

我很想把这题详细记录下来 ,我太菜做不到

还请大佬链接https://blog.csdn.net/Yu_csdnstory/article/details/90759717

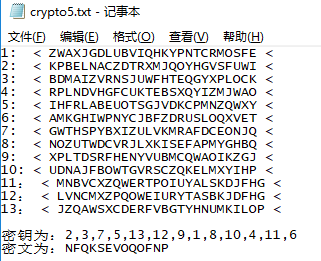

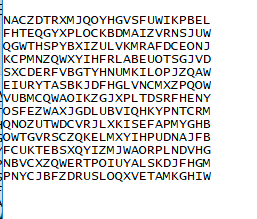

转轮机加密

首先要了解知识点

链接给上http://foreversong.cn/archives/138

了解之后就会明白下图

然后观察倒数第8行

flag就是fireinthehole

注意了!!!攻防世界开始坑爹了 它的提交居然就是fireinthehole别的不要添加 直接提交fireinthehole

别问我怎么知道的。。。试了n次

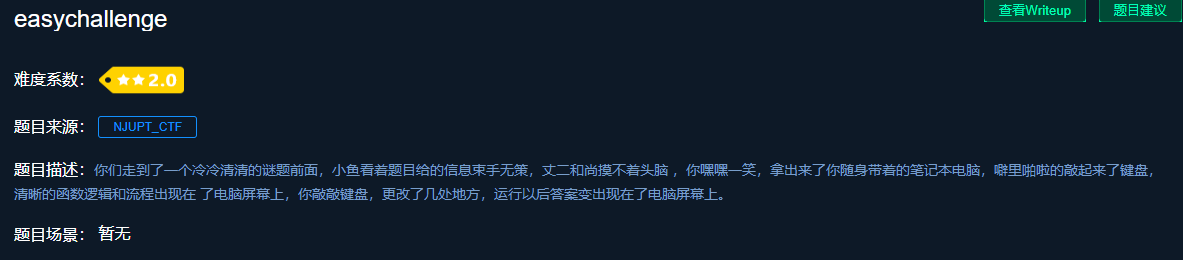

easychallenge

一看是pyc后缀要反编译

装一个东西

链接给上https://www.cnblogs.com/LuckyZLi/p/9873872.html

再去打开py脚本,看wp是说反写一个脚本如下

import base64

def decode1(ans):

s = ''

for i in ans:

i = chr((ord(i)-25)^36)

s += i

return s

def decode2(ans):

s = ''

for i in ans:

i = chr((ord(i)^36) - 36)

s += i

return s

def decode3(ans):

return base64.b32decode(ans)

flag = 'UC7KOWVXWVNKNIC2XCXKHKK2W5NLBKNOUOSK3LNNVWW3E==='

flag = decode3(flag)

flag = decode2(flag)

flag = decode1(flag)

print flag

可得

cyberpeace{interestinghhhhh}

幂数加密

参考此博客 有知识点也有解码的脚本