Wireshark

Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

网络封包分析软件的功能可想像成 "电工技师使用电表来量测电流、电压、电阻" 的工作 - 只是将场景移植到网络上,并将电线替换成网络线。在过去,网络封包分析软件是非常昂贵的,或是专门属于盈利用的软件。Ethereal的出现改变了这一切。在GNUGPL通用许可证的保障范围底下,使用者可以以免费的代价取得软件与其源代码,并拥有针对其源代码修改及客制化的权利。Ethereal是目前全世界最广泛的网络封包分析软件之一。

Snort

在1998年,Marty Roesch先生用C语言开发了开放源代码(Open Source)的入侵检测系统Snort.直至今天,Snort已发展成为一个多平台(Multi-Platform),实时(Real-Time)流量分析,网络IP数据包(Pocket)记录等特性的强大的网络入侵检测/防御系统(Network Intrusion Detection/Prevention System),即NIDS/NIPS.Snort符合通用公共许可(GPL——GNU General Pubic License),在网上可以通过免费下载获得Snort,并且只需要几分钟就可以安装并开始使用它。snort基于libpcap。

Snort能够对网络上的数据包进行抓包分析,但区别于其它嗅探器的是,它能根据所定义的规则进行响应及处理。Snort 通过对获取的数据包,进行各规则的分析后,根据规则链,可采取Activation(报警并启动另外一个动态规则链)、Dynamic(由其它的规则包调用)、Alert(报警),Pass(忽略),Log(不报警但记录网络流量)五种响应的机制。

Snort有数据包嗅探,数据包分析,数据包检测,响应处理等多种功能,每个模块实现不同的功能,各模块都是用插件的方式和Snort相结合,功能扩展方便。例如,预处理插件的功能就是在规则匹配误用检测之前运行,完成TIP碎片重组,http解码,telnet解码等功能,处理插件完成检查协议各字段,关闭连接,攻击响应等功能,输出插件将得理后的各种情况以日志或警告的方式输出。

BackTrack

BackTrack,是一套专业的计算机安全检测的Linux操作系统,简称BT。

BackTrack不仅仅是用来战争驾驶,还集成了包括Metasploit等200多种安全检查工具;此外众多的RFID工具和对ARM平台的支持也是一个亮点。

BackTrack经过了多年发展,渗透测试并接受来自安全社区前所未有的帮助,BackTrack开始于早期live linux的发行版Whoppix,IWHAX以及auditor,BackTrack被设计成一体化的旨在安全审计用的live cd,现今它是被最广泛采用的渗透测试框架并被世界各地的安全社区所使用。

现在,BackTrack已被Kali Linux所代替,BT将不再维护。

BackTrack可以翻译为回溯,因为BackTrack在其无线安全审计中主要使用了BackTrack回溯算法,比如WEP加密时是两个维度,而到WPA加密就相当于三个维度,好比把正方形变成了正方体,破解难度成几何倍数增长,而BackTrack算法则是将维度降低,正方体还原回正方形,破解难度则被降低很多,原先需要40小时甚至是40天才能破解出的密码使用回溯算法后则只需几十分钟。

Aircrack

Aircrack是一个与802.11标准的无线网络分析有关的安全软件,主要功能有:网络侦测,数据包嗅探,WEP和WPA/WPA2-PSK破解。Aircrack-ng可以工作在任何支持监听模式的无线网卡上(设备列表请参阅其官方网站)并嗅探802.11a,802.11b,802.11g的数据。该程序可运行在Linux和Windows上。Linux版本已经被移植到了Zaurus和Maemo系统平台, 并概念验证可移植到iPhone。

2007年四月,德国达姆施塔特工业大学的研究小组根据Adi Shamir(RSA发明人之一)发表的论文,研究出了一种新的攻击方式。这个名叫“PTW”的方法降低了在解密WEP所需的的初始化向量数量并从aircrack-ng 0.9版本开始被应用。

Nikto

Nikto是一款开源的(GPL)网页服务器扫描器,它可以对网页服务器进行全面的多种扫描,包含超过3300种有潜在危险的文件/CGIs;超过625种服务器版本;超过230种特定服务器问题。扫描项和插件可以自动更新(如果需要)。基于Whisker/libwhisker完成其底层功能。这是一款非常棒的工具,但其软件本身并不经常更新,最新和最危险的可能检测不到。

Nikto的作者是Chris Sullo,他是开放安全基金会(Open Security Foundation) 的财务总监。

Snort

1、Snort IDS概述

网络入侵检测系统:

实时数据流量分析和记录IP网络数据包;进行协议分析,对网络数据包内容进行搜索/匹配;检测各种不同的攻击方式,对攻击进行实时报警;开源的入侵检测系统,具有很好的扩展性和可移植性。

2、Snort IDS体系结构

由4大软件模块组成:

(1)数据包嗅探模块——负责监听网络数据包,对网络进行分析。

(2)预处理模块——该模块用相应的插件来检查原始数据包,从中发现原始数据的“行为”,如端口扫描、IP碎片等,数据包经过预处理后才传到检测引擎。

(3)检测模块——该模块是Snort的核心模块。当数据包从预处理器送过来后,检测引擎依据预先设置的规则检查数据包,一旦发现数据包中的内容和某条规则相匹配,就通知报警模块;

(4)报警/日志模块——经检测引擎检查后的Snort数据需要以某种方式输出。如果检测引擎中的某条规则被匹配,则会触发一条报警,这条报警信息会通过网络、UNIXsocket、WindowsPopup(SMB)、SNMP协议的trap命令传送给日志文件,甚至可以将报警传送给第三方插件(如SnortSam),另外报警信息也可以记入SQL数据库。

具体实验步骤

1.实验环境

如图所示

2.实验步骤

第1步:在192.168.10.5上安装Snort。到http://www.snort.org/上下载snort-2.8.6.tar.gz和snortrules-pr-2.4.tar.gz。安装Snort之前先下载并且安装libpcap-devel、pcre和pcre-devel。将snort-2.8.6.tar.gz解压后进入snort-2.8.6,然后依次执行如下命令:

[root@localhost snort-2.8.6]#./configure

[root@localhost snort-2.8.6]#make

[root@localhost snort-2.8.6]#make install

[root@localhost snort-2.8.6]#mkdir -p /etc/snort/rules

[root@localhost snort-2.8.6]#cp etc/*.conf /etc/snort

[root@localhost snort-2.8.6]#cp etc/*.config /etc/snort

[root@localhost snort-2.8.6]#cp etc/unicode.map /etc/snort

[root@localhost snort-2.8.6]#mkdir /var/log/snort

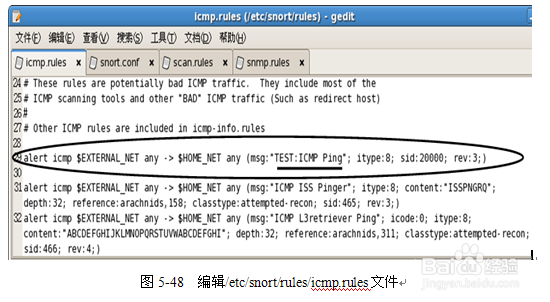

将snortrules-pr-2.4.tar.gz解压后,将其中的规则文件全部复制到/etc/snort/rules下。编辑/etc/snort/snort.conf文件,将“var RULE_PATH ../rules”改为“var RULE_PATH /etc/snort/rules”。编辑/etc/snort/rules/icmp.rules文件,如图所示。

第2步:在192.168.10.5上启动snort进行入侵检测,执行的命令如下:

[root@localhost ~]# snort -i eth1 -c/etc/snort/snort.conf -A fast -l /var/log/snort/

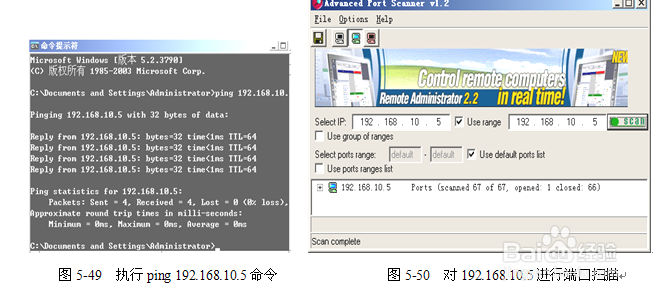

第3步:在192.168.10.1上的终端窗口中执行ping 192.168.10.5命令,如图5-49所示,然后再使用端口扫描工具对192.168.10.5进行端口扫描,如图所示。

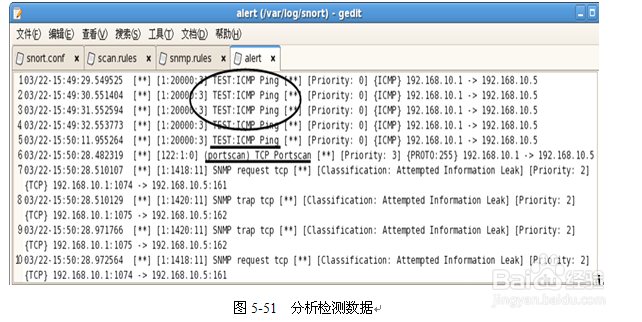

第4步:在192.168.10.5上分析检测数据,如图5-51所示,前4行对应与第3步的ping命令,第6行表明192.168.10.1对192.168.10.5进行了端口扫描。

Backtrack

一、准备篇

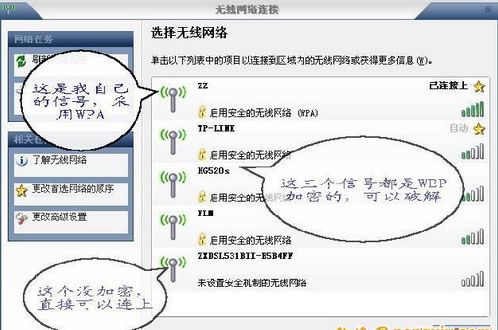

1、一个有可破解无线信号的环境。如我在家随便搜索出来的信号。

2、带无线网卡的电脑一台(笔记本台式机均可,只要无线网卡兼容BT3)

3、2G以上u盘一个

4、搜索下载BT3,约760多兆。

注:BT3 全称BackTrack3,与我们常说的bt下载是完全不同的概念。以我理解就是集成了一些计算机安全软件的linux系统。正是由于它的出世和不断普及,使得破解可让普通用户轻易言之。

5、搜索下载spoonwep2中文包。

注:spoonwep2就是我们的破解软件,一个非常强悍的图形化破解WEP无线网络密码的工具。

二、安装篇

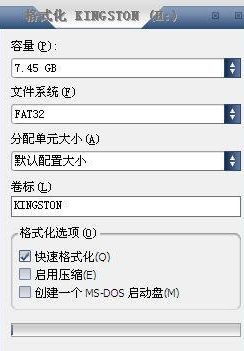

1、将优盘格式化,配置如下图,唯一要注意文件系统选为FAT32就可以了。

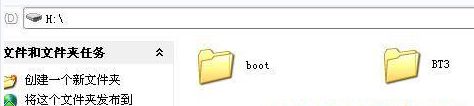

2、将刚才下载完成的bt3解压缩,复制到优盘,完成后会看到优盘目录下有两个文件夹,一个boot 一个BT3。如下图:

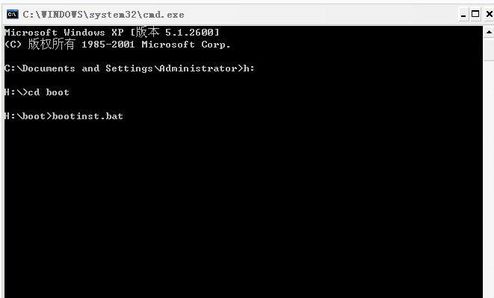

3、开始安装bt3系统。 点击开始-运行,输入CMD, 然后回车,进入命令行模式 。 首先输入你优盘的盘符,我这里是h盘,输入h: 然后回车,接下来输入 cd boot 回车,进入到boot文件夹下,最后 bootinst.bat 回车,就会开始安装BT3,如下图:

4、集成spoonwep2软件。

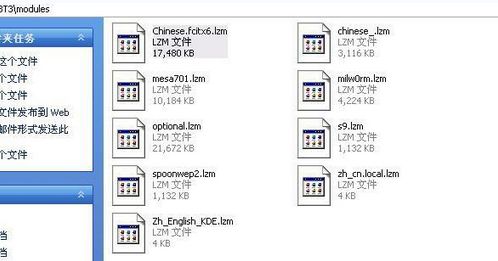

首先把我们先前下载的spoonwep2解压缩,里面是六个扩展名为lzm的文件,将这六个文件复制到优盘t3modules文件夹下,如图:

三 破解篇

1、将安装好系统的优盘插入电脑,重启后进入bios,设置优盘为电脑第一启动顺序。(这个如果没设置过,可以问一下其他人,或者在网上找找设置方法,每台电脑进入bios的方法也不同,如开机按F2,Del,F1等等)

2、设置优盘启动后,电脑会自动带入我们进入bt3操作系统:

3、启动spoonwep2软件

第一步: 选择开始-backtrack->radio network analysis–>80211->all->spoonwep 2,跟windows操作一样 启动spoonwep2后会看到选择网卡信息设置窗口,需要我们依次设置本地网卡接口,无线网卡芯片类型以及扫描模式,选择完毕后点next继续。

第二步:点NEXT按钮后进入到具体扫描窗口,我们点右上角的LAUNCH按钮开始扫描,再按该按钮是停止扫描。

第三步:软件会自动扫描周边的无线网络,扫描过程中会自动罗列出找到的无线网络的信息,传输速度,截获的通讯数据包大小,使用的无线信号频端,加密类别等。

第四步 扫描了一段时间,差不多有好几个信号了。你选择一个进行破解,我选了了”bingo”, 用鼠标单击bingo,会出现上图一样的白色阴影,然后点下面的”selection ok“即可。

第五步,也是最激动人心的一步。过几分钟后,密码会自动出现的。