----設法拿到 root 權限(gingerbreak orrageagainstthecage)-> 更改系統為可讀寫狀態 -> 把修改版的 su 放進 /system/bin -> 安裝 Superuser.apk (擺進 /system/app 裡) -> 回復系統狀態 -> 收工

在linux下面,当我们需要用管理员的身份来运行程序的时候,我们可以通过su来切换到root用户下。但官方的手机系统里面,为了安全起见,是不带有这个命令文件的,使得我们无法得到系统管理员的高级权限。

既然官方没有给我们提供这样的便利条件,我们可以自己来创造。前面的文章介绍过,手机的ROM就相当于电脑的硬盘,也有自己的目录和各种文件,而我们把su放进rom的相关目录下(比如system/xbin/)的这个过程就叫做rooting,大家经常在论坛里看到的,说要把手机root,其实就是说的这个过程,我们称之为rooting似乎更为恰当些。把su放进手机里面的同时,我们也就具备了通过su来切换到root用户的条件。

为了防止不良软件也取得root用户的权限,当我们在rooting的过程中,还会给系统装一个程序,用来作为运行提示,由用户来决定,是否给予最高权限。这个程序的名字通常叫做superuser。

当某些程序执行su指令想取得系统最高权限的时候,superuser就会自动启动,拦截该动作并作出询问,当用户认为该程序可以安全使用的时候,那么我们就选择允许,否则,可以禁止该程序继续取得最高权限。

所以,rooting的过程,其实就是往系统里拷贝su和superuser两个程序的过程。当然,卸载掉这两个程序,手机也就失去了切换到管理员用户root的条件。

讲到这里,你应该已经清楚什么是root了吧。root只是一个用户账号,它具备在linux世界里最高的权限,我们平时所谓的root,其实应该叫rooting,他是一个过程,是把su和superuser这两个程序放到手机相应目录的这样一个过程。而通常,厂商是不会允许我们随便这么去做的,我们就需要利用操作系统的各种漏洞,来完成这个过程。由于手机型号不同,品牌不同,对应的漏洞自然也会不同,那么,rooting的过程也就会有所不同,所以前面说,没有一个固定的rooting操作流程就是这个原因了。做完这个工作了,也就可以说:你的手机已经root了。

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

http://blog.csdn.net/liwei_cmg/article/details/6313944

root方法与Linux的内核版本相关。

有关Root权限的获取方法可参考《Android应用.三星i9000系列(3).无需刷机轻松获取Root权限》

本系列文章:http://blog.csdn.net/liwei_cmg/category/241839.aspx

原理简介

我们已经知道adb(Android Debug Bridge)这个概念,不管是Moto的,还是Samsung

的,Android手机通过USB连接电脑后,安装好驱动,在设备管理器里都会看到Android

Composite ADB Interface这样的东东。SuperOneClick就是调用的adb这样的接口。

同样豌豆荚,91手机助手这样的软件也是使用了adb。

关于Android手机USB连接电脑的相关内容,可参考:

《Android应用.三星i9000系列(1).版本选择与USB连接电脑》

四、SuperOneClick提取Root权限的基本步骤

F:/Own/Phone/Samsung/Tools/SuperOneClick 的目录下所有文件

2010/10/16 22:04 577,335 adb.exe

2010/10/18 11:27 339,885 adblinux

2010/10/18 11:26 171,656 adbmac

2010/10/16 22:04 96,256 AdbWinApi.dll

2010/10/16 22:04 60,928 AdbWinUsbApi.dll

2010/10/16 23:29 1,062,992 busybox

2010/10/16 22:04 5,392 rageagainstthecage //步骤一

2010/10/16 22:04 24,120 sqlite3

2010/10/16 22:04 26,264 su //步骤二

2010/11/04 21:21 379,392 SuperOneClick.exe

2010/10/16 22:04 196,521 Superuser.apk //步骤三

手机USB调试方法连接好电脑后,在电脑上运行SuperOneClick.exe,在弹出的

界面上,点击Root按钮,便开始了Root权限提取的自动操作!

其实它的步骤是这样的:

步骤一:将rageagainstthecage文件存放在手机/data/local/tmp下,并执行

——————————————————————————–

1) 将文件放在/data/local/tmp下,其他目录无法执行。命令如下:

F:/Own/Phone/Samsung/Tools/SuperOneClick>adb push rageagainstthecage /data/local/tmp

2) 使用adb shell,修改rageagainstthecage文件权限

F:/Own/Phone/Samsung/Tools/SuperOneClick>adb shell

$ cd /data/local/tmp

cd /data/local/tmp

$ chmod 777 rageagainstthecage

3) 使用adb shell,运行rageagainstthecage

$ ./rageagainstthecage

[*] CVE-2010-EASY Android local root exploit (C) 2010 by 743C

[*] checking NPROC limit …

[+] RLIMIT_NPROC={2410, 2410}

[*] Searching for adb …

[+] Found adb as PID 19374

[*] Spawning children. Dont type anything and wait for reset!

[*]

[*] If you like what we are doing you can send us PayPal money to

[*]7-4-3-C@web.deso we can compensate time, effort and HW costs.

[*] If you are a company and feel like you profit from our work,

[*] we also accept donations > 1000 USD!

[*]

[*] adb connection will be reset. restart adb server on desktop and re-login.

$

此时退出shell,再次使用adb shell,会发现提示符为#,已经在电脑Shell

上获取了Root权限。如果不是#,重复执行(./rageagainstthecage),

直到提示#。

F:/Own/Phone/Samsung/Tools/SuperOneClick>adb shell

#

步骤二:将/system修改为可读写,把su复制到/system/bin/

——————————————————————————–

1)上步骤一成功出现的#号提示符下,修改/system

# mount -o remount rw /system

#

2)另开一个命令行窗口,复制su至/system/bin

F:/Own/Phone/Samsung/Tools/SuperOneClick>adb push su /system/bin

su这个文件的功能,便是实现:普通用户至root超级用户的权限切换!

步骤三:将授权管理的标准Android软件包(Superuser.apk)复制到手机并安装

——————————————————————————–

这个过程很简单,不再赘述,就是adb push与adb install。授权管理其实

就是管理哪些程序能够使用su。也就意味着对超级用户权限的使用进行管理。

步骤四:重启手机

——————————————————————————–

其实就是重启测试一下。

五、总结

在提取Root权限过程中,只有两个重要的文件:

rageagainstthecage

su

rageagainstthecage负责直接破解获取Root权限,然后才能修改/system/。

su如果只放在/data/local/tmp目录下,是没有权限运行的。

$ ls -l su

ls -l su

-rwxrwxrwx shell shell 26264 2010-10-16 22:04 su

$ ./su

./su

Permission denied

$

所以需要把su放在/system/bin目录下。以供以后的手机应用程序使用

--------------------------------------------------------------------------------------------------------

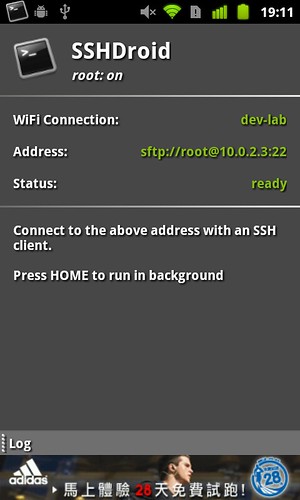

Android的应用程序入口肯定是Java程序。应用程序的启动者是由系统临时根据Androidmanifest.xml中定义的权限而创建的临时用户。而不像linux那样是使用登陆者的身份启动,从而使得进程具有登陆者的所有权限。这也是Android的安全机制之一。 ------------------------------------------------------------------------------------------------------------------------------------------ [Android] Root 原理與手動 Root 詳細過程 @ Nexus One、Android 2.3.3、Ubuntu 10.04之前幫 SE X8 with Android 2.1 做過一次 root ([Android] Sony Ericsson XPERIA X8 - Root 教學、關閉拍照聲音),使用的是SuperOneClick,僅需抓一下手機驅動程式、連接好 micro usb 線,執行程式並按下按鈕,整個過程就結束了。隨後我開始研究到底 root 做了啥事,因為我總覺得好像只要把 su 這隻程式擺進 Android 系統中 ( /system/bin 和 /system/xbin ) ,似乎就完成動作了?? 幾番研究後,追了一些文章,其中看到這篇寫得滿仔細的:Simple SDK setup and manual root guide (Windows),經測試也算正常 work 啦,不過有一些過程並不一樣,就順手記一下好了。除此之外,經過這幾篇的操作,稍微明瞭也修正一些觀念: 重灌: 在[Android] 第一次使用實體手機 + 清乾淨 + 重裝系統 @ Nexus One中,自以為透過 "重設為原廠設定" 和 "Recovery from update.zip" 可以回到最乾淨的系統狀態,事後我發現當我把手機 root 後並安裝 Superuser 後,經過上述兩者並不會移除 Superuser 程式,也讓我想起來看到 update.zip 裡頭的 script 事情,是的,上述兩者只能說依照 script 去做事,所以 script 上頭沒提到的就不會做。所以真正要清乾淨系統的方式,應該是要透過 flashboot 去重刷整個系統,如[Android] Building AOSP & Back to Original Shipping Image @ Nexus One 、Ubuntu 10.04 x86 & Mac OSX 10.6.7這篇中間所提到,完整清除資料並刷回原廠等動作。這樣也就很清楚為啥想要回復到原廠狀態需要 "原廠 ROM" 囉。 Root 原理: 整個流程目的是將修改後的 su 指令擺進 /system/bin 目錄中(有的還會提到 /system/xbin),然而,預設系統是 Read Only 的,所以想辦法取得 root 權限,接著將系統弄成 Writable 後,把修改過的 su 擺好位置,除此之外,則是將 Superuser.apk 擺進 /system/app ,對 /system/app 目錄進行動作,等於安裝一套軟體,同理把程式移出去就代表移除,實際例子可參考[Android] Sony Ericsson XPERIA X8 - 刪除內建程式。而 Superuser 這是一款可以管理 root 權限的程式,可以在 Android 手機上操作使用,常常被用來判斷你的手機是否 root 過,因為修改過的 su 版本都是搭配此程式使用的,故一般有 root 過的手機應該都會裝 Superuser 囉 總結流程: 設法拿到 root 權限 -> 更改系統為可讀寫狀態 -> 把修改版的 su 放進 /system/bin -> 安裝 Superuser.apk (擺進 /system/app 裡) -> 回復系統狀態 -> 收工 Root 方式: 手動處理 使用 Android SDK 之 adb 程式,透過 adb push 把檔案移到手機內,並透過 adb shell 連進手機,後續動作如 root 原理流程 透過 SuperOneClick.exe 代勞 實例參考:[Android] Sony Ericsson XPERIA X8 - Root 教學、關閉拍照聲音,仔細看程式的輸出的每一步,就是上述 root 原理的流程啦 透過安裝某個程式 (*.apk) 透過他搶到執行權限,接著把程式內偽裝成圖檔的程式執行(副檔名皆為 png 或 jpg 類的),如此一來也能搞定 透過 update.zip 進行系統回復 仔細去看 script 就可以看到 root 原理的流程喔 在此以 Nexus One with Android 2.3.3 為例,在 Ubuntu 10.04 進行手動 root 流程: 以下是以 Nexus One with Android 2.3.3 進行測試的,不確定是否適用於其他手機環境,並且 root 手機存在風險,其自行評估負責,在此僅供個人筆記使用 Step 0:取得 Android SDK (此步驟可以跳過,因為接下來所需的檔案都在 GingerBreak.zip 裡都有) 只需從Android SDK - http://developer.android.com/sdk/index.html下載 Android SDK 後,並更新 SDK 即可。(執行 Android SDK 需要 Java 執行環境,別忘了抓一下 Java SDK 啦) 若在 Windows XP 則需要更新 Android SDK 以取得驅動程式,驅動程式擺在 C:\Program Files\android-sdk\extras\google\usb_driver\ 裡,記得 Nexus One 有普通模式(Google, Inc. Nexus One)和 fastboot 模式(htc, Inc. Android 1.0),兩者所使用的驅動程式不同,但資料都在上述的目錄中。 Step 1:使用 GingerBreak.zip 為例,在Simple SDK setup and manual root guide (Windows)下載 裡頭有兩個目錄,一個是有 adb 程式,另一個有 Nexus One 之 Windows 上的驅動程式。 Step 2:在 Ubuntu 10.04 上,設定 USB 對應;在 Windows 上,則是安裝驅動程式(當設備接時,透過指定驅動程式的目錄來安裝) 此為 Ubuntu 10.04 的設置,若是 Windows 可跳過 $ sudo vim /etc/udev/rules.d/51-android.rules # adb protocol on passion (Nexus One) 別忘了將 <username> 替換掉。 $ sudo service udev restart Step 3:正式進入 root 流程,使用 adb 指令與 Nexus One 互動 首先,將 Nexus One 啟動 USB Debug 模式,在 [設定] -> [應用程式] -> [開發] -> [USB 偵錯] 後,並使用 micro usb 與 PC 連接 使用 adb devices 確認是否有連到機器,應該要可以看到 HT##### 的東西: $ adb devices 使用 adb push 將 GingerBreak.zip 裡的 su 、 Superuser.apk 、GingerBreak 和 busybox 複製到 /data/local/tmp 中: $ adb /path/GingerBreak/su /data/local/tmp/ 關於 busybox 的東西,其實,主因是 Android 手機內的環境沒有 cp 指令,所以上述作者透過 busybox 來做 copy 的動作。 使用 adb shell 連進手機查看: $ adb shell 透過 GingerBreak 取得 root 權限: $ cd /data/local/tmp [**] Gingerbreak/Honeybomb -- android 2.[2,3], 3.0 softbreak 當看到 "dance forever my only one" 以及提示符號從 "$" 換成 "#" 時,代表取得"暫時性"的 root 權限了。依照 GingerBreak 的執行過程,感覺有點類似透過 Buffer Overflow 去取的 root 權限,但細節不清楚還需研究。 趁著 root 權限時,將系統設定為可讀寫: # mount 將 su 和 Superuser.apk 移到特定位置: # cd /data/local/tmp 回復系統狀態: # mount 清除垃圾: # cd /data/local/tmp 收工!此時可以在手機上看到 Superuser 程式,接著離開 root 環境、adb shell: # exit 別忘了把手機重開,就完成 root 動作! 以 adb shell 測試 root: 重開機後,使用 adb shell 與手機連線,並使用 su 指令切換成 root,可以看見手機畫面有訊息: $ adb shell 如果沒有動作,隨著倒數時間一樣會被拒絕,而按下拒絕的結果,那就是熟悉的拒絕句子: su: permission denied 若按下允許,自然就會從 "$" 換成 "#" 並取得 root 權限。 以 app 測試 root: 從 Android Market 安裝 SSHDroid 這程式,這是 SSH Server ,把他的預設開啟的 port 調到 22 (<1024也可),接著選 Start 後,可以看到詢問頁面: 一樣按下拒絕程式就會顯示相關錯誤訊息,若按下允許,那就會正常執行,並可以看到服務成功綁在 22 port: 接著可以透過 ssh root@10.0.2.3 的方式登入 Android 手機,此時就是以 root 權限執行任何動作囉! 最後,來提提上述重要程式的細節,先來說說 GingerBreak 這隻程式,總共才 550 行上下,但使用的系統觀念很多,我也還不太了解,稍微筆記:

關於 GingerBreak 的部分還不太懂,上述極可能有誤,有空再仔細查看。 接著提提 su 的部分,原版 su 部份,在 http://android.git.kernel.org/?p=platform/system/extras.git;a=blob;f=su/su.c 可看到 line 60 的片段: /* Until we have something better, only root and the shell can use su. */ 可知當執行的 uid 必須是 AID_ROOT 或 AID_SHELL 時,才能取得權限。看看修改後的 su,在 https://github.com/ChainsDD/su-binary 可取得 su.c、su.h 和 activity.cpp 三程式,其中 main 寫在 su.c,稍微研究一下流程:

上述共有 3 種正常的結束方式,不正常的結束就不多提。因此,這個 su 程式,整體上須搭配 Superuser.apk 來使用,依需求叫起 com.noshufou.android.su.REQUEST 或 com.noshufou.android.su.NOTIFICATION 出來,並把使用者決定的結果回傳至 socket 連線。除此之外,若使用者勾選記憶目前的設定,代表以後將默認為允許或拒絕,那 Superuser 介面上還會把允許或拒絕的結果一同紀錄到 databases 中。 那 root 的安全問題? Q1:惡意程式若直接先改寫資料庫資料,不就可以安然通行? 由 su.h 中得知,資料庫擺在 /data/data/com.noshufou.android.su/databases/permissions.sqlite位置,該路徑上的存取是需要 root 權限,因為惡意程式還沒取得 root 權限,所以無法變更資料庫內容。但他也還是可以走 GingerBreak 流程,透過漏洞取得 root 權限。 Q2:只要都透過 Superuser 管理,這樣就十分安全嗎? 不。假設有 A, B 兩個程式,其中 A 是介面上看起來超讚超方便的便利程式,但他在使用時需要 root 權限,而使用者也給予並默認後,以後他就用 root 權限一直運行。結果 B 是惡意程式,雖然他無法拿到 root 權限,但 A 可以幫他啊(幫 B 更新資料至資料庫中),所以,一隻惡意程式無法自行運行,但如果有搭配套餐的模式,那麼 B 就有機會取得。整體上這個權限機制並非十分安全,但對一般情況來說,算是夠了。 Q3:如何安全使用? 定期去查看 Superuser 上的紀錄,請盡可能搞懂給予 root 權限的程式到底做了什麼事。隨意下載的程式,沒有使用要記得移除。 結論: 記得去年就看 iOS app 相關文章,隨著 app 的量大,就曾聽到別人提過,以後使用者可能都只使用大廠軟體,就像現實生活中,人會有追求名牌的行為,這個現象將導致名牌廠會越做越好越大,在加上商譽影響,名牌廠就比較不會有惡意程式的行為,雖然仍不可保證就絕對不會有惡意。此外,其他無名程式,依舊存在惡意程式的機會,為了降低風險,資安意識下,就比較會去用 open source 或原廠軟體,以通訊軟體來說,有 MSN、Mail 等類,與帳號、隱私有高度相關性,雖然原廠不見得做的好或方便操作等,但基於資安方面,還是建議安裝原廠程式,不然就是使用有用原廠公開 API 的開發程式。 參考資料: https://github.com/ChainsDD/su-binary/blob/master/su.h |